![[정보보안기사] 10. 접근통제 보안 모델 (출제율: 2.4%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcVzHaK%2FbtqBIH4NSxB%2FAAAAAAAAAAAAAAAAAAAAADYlKe0OC27D5vxUoRVX0CjTtlDnVR6W-g_Hc25U5syh%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D39NyX8NiO9UeEIFWY%252BdPjceztfU%253D)

1. 접근 통제 모델

1) 강제적 접근 통제 (MAC, Mandatory Access Control)

미리 정해진 정책과 보안 등급에 의거하여 주체에게 허용된 접근 권한과 객체의 보안 등급을 비교하여 접근 권한을 부여하는 규칙기반 접근통제이다.

보안관리자 주도하에 강제적으로 통제하는 중앙 집중형 보안관리이다. 이는 소유자라고 할지라도 권한을 부여받지 못하면 접근하지 못한다.

접근 규칙 수가 적어 통제가 용이하다.

BLP(BELL-LaPadula, 벨라파듈라) 모델, Biba 모델, 클락-윌슨 모델, 만리장성 모델이 있다.

예시: 다음/네이버 카페에서 등급에 따라서 접근 가능한 게시판, 방화벽

1.1) 장점

모든 객체에 대한 관리가 용이하다.

중앙 집중식 관리이기 때문에 매우 엄격한 보안을 제공한다.

1.2) 단점

매우 제한적인 사용자 기능과 많은 관리적 부담을 요구하며 비용이 많이 소모된다.

모든 접근에 대해 확인해야 하므로 성능이 저하된다.

상업적인 환경에 부적합하다.

2) 임의적 접근 통제 (DAC, Discretionary Access Control)

객체에 대한 접근을 사용자나 그룹의 신원을 기준으로 제한하는 방법이다.

객체의 소유자는 다른 주체에 대해 객체에 대한 접근 권한을 설정할 수 있다.

객체의 소유자가 접근 여부를 결정한다. (분산형 보안관리)

하나의 주체마다 객체에 대한 접근 권한을 부여해야 한다.

접근제어 행렬, 자격목록, 접근제어 목록이 있다

예시: 리눅스, 윈도우, 유닉스 등 대부분의 운영시스템

2.1) 장점

객체별로 세분화된 접근제어가 가능하다.

특정 주체가 다른 주체에 대해 임의적으로 접근제어가 가능하여 유연한 접근제어 서비스를 제공할 수 있다.

2.2) 단점

시스템 전체 차원의 일관성 있는 접근제어가 부족하고, 높은 접근 권한을 가진 사용자가 다른 사용자가 임의적으로 접근을 허용할 수 있다.

멀웨어, 바이러스, 윔, 루트 킷, 트로이 목마 공격에 취약하다.

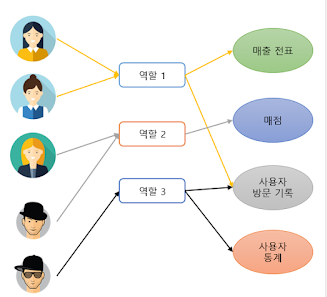

3) 역할기반 접근통제 (RBAC, Role Based, Access Control, Non-DAC)

권한을 사용자 개인이 아닌 역할 그룹에 부여하고, 사용자에게 역할을 할당하여 접근 제어를 하는 방식이다.

강제적 접근제어와 임의적 접근제어의 단점을 보안한 통제 방법으로 사용자에게 정적 혹은 동적으로 권한을 부여할 수 있다.

이직률이 높은 기업에 유리하다.

권한의 최소와, 직무의 분리, 데이터 추상화 보안정책을 제공한다.

3.1) 장점

관리자에게 편리한 관리 능력을 제공한다.

DAC보다는 유연성이 떨어지나 관리자에 의해 전체 시스템 관점에서 일관성 있는 접근제어가 용이하다.

최소권한, 직무분리 원칙을 충족시키기가 용이하다.

2. MAC 보안 모델

1) 벨라파듈라 모델 (BLP, Bell-LaPadula Confidentiality Model)

기밀성을 강조하고 최초의 수학적 모델로 강제적 정책에 의해 접근 통제하는 모델이다.

가용성, 무결성보다는 기밀성을 중요시하는 모델이다.

특징

주체는 같거나 낮은 계층만 읽을 수 있다

주체는 같거나 높은 계층만 쓸 수 있다.

주체는 동일레벨에서 읽기 쓰기가 가능하다.

| 구분 | 읽기 | 쓰기 | 읽기/쓰기 |

| 상급 보안 계층 | X (비인가 접근) | O | X (비인가 접근) |

| 할당된 보안 접근 레벨 | O | O | O |

| 하급 보안 계층 | O | X (비인가 공개) | X (비인가 공개) |

1.1) 장점

보안 단계가 높은 정보를 훔치는것이 불가능 하기 때문에 트로이 목마 공격이 불가능하다.

높은 단계에서 낮은 단계로 가는 기밀성 유지에 강한 특성을 같는다.

1.2) 단점

낮은 단계에서 높은 단계로 글을 쓸 수 있으므로 무결성 유지가 어렵다.

높은 사용자와 낮은 사용자간의 자원 공유 시 기밀성 유지가 훼손될 수 있다.

2) 비바 무결성 모델(Biba Integrity Model)

BLP를 보완한 무결성을 위한 최초의 상업적 모델이다.

무결성 목표중 비인가자에 의한 변조방지만 취급한다.

상위레벨 쓰기 금지: 단순 무결성

하위레벨 읽기 금지: 무결성 제한

호출 속성: 높은 무결성을 가진 주체에게 서비스를 요청할 수없다. (낮은 무결성을 가진 객체에게 요청 가능)

| 구분 | 읽기 | 쓰기 | 읽기/쓰기 |

| 상급 보안 계층 | O | X (데이터 손상) | X (무결성 위협) |

| 할당된 보안 접근 레벨 | O | O | O |

| 하급 보안 계층 | X (데이터 손상) | O | O |

3) 클락-윌슨 무결성 모델 (CWM, Clark-Wilson Integrity Model)

무결성 중심의 상업적 모델이다.

사용자가 직접 객체에 접근할 수 없고 프로그램을 통해서만 객체에 접근할 수 있게 하는 보안 모델이다.

무결성의 3가지 목표를 모두 제공한다.

3.1) 무결성의 3가지 목표

① 비인가자가 수정하는것을 방지 (Biba)

② 내/외부 일관성 유지 (정확한 트랜젝션)

③ 합법적인 사람에 의한 불법적인 수정을 방지

4) 만리장성 모델 (CWM, Chinese Wall Model, Brewer-Nash Model)

사용자의 이전 동작에 따라 변화할 수 있는 접근 통제를 제공한다. (MAC, DAC)

이해 충돌을 야기하는 주체와 객체 사이에 정보가 흐르지 않게 한다. (정보 흐름모델을 기반으로 한다.)

이해 충돌을 방지하기 위해 만리장성이라 불리는 벽을 사용한다.

3. DAC 보안 모델

1)접근제어 행렬

주체를 행(Row) 객체를 열(Calumn)로 구성하고 주체가 객체에 수행할 수 있는 접근 권한을 기록하여 관리한다.

효과적으로 권한을 부여 정책을 정의할 수 있지만 많아질수록 행렬의 크기가 커진다.

권한에는 읽기, 쓰기, 붙이기, 실행이 존재한다.

비어있는 셀이 많아지므로 공간적으로 비효율적이다.

2) 접근제어 리스트 (ACLs, Access-Control Lists)

객체의 관점에서 객체에 어떤 주체가 어떤 접근 권한을 갖는지 명시하는 것이다.

접근제어행렬: 행렬로 접근제어 설정한다.

자격 목록: 파일에 권한을 부여하고 사용자가 파일의 권한에 따라서 접근한다.

접근제어 목록: 사용자에 권한을 부여하고 사용자가 권한에 따라 파일에 접근한다.

3) 자격 목록 (Capability List, Capability Tickets)

한 주체가 갖는 자격들의 리스트이다. 자격 리스트는 행 단위로 관리된다.

콘텐츠의 보안성이 보장받지 못하는 분산환경에서 사용하기에 적합하다.

대표적인 예로는 커버로스가 있다.

[참고]

RBAC: https://vnfmsehdy.blogspot.com/2016/06/5-mac-dac-rbac-access-control-identity.html?showComment=1580722138686#c5554916259227343757

'Certification Study > 정보보안기사' 카테고리의 다른 글

| [정보보안기사] 13. 클라이언트 보안 (출제율: 2.3%) (0) | 2020.02.06 |

|---|---|

| [정보보안기사] 12. 보안 운영체제 (출제율: 0.5%) (0) | 2020.02.05 |

| [정보보안기사] 9. 사용자 인증 (출제율: 4.6%) (0) | 2020.02.02 |

| [정보보안기사] 8. 접근통제 (Access Control) 개요 (출제율: 0.6%) (0) | 2020.02.02 |

| [정보보안기사] 7. 키 난수 (출제율: 0.2%) (0) | 2020.02.02 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[정보보안기사] 13. 클라이언트 보안 (출제율: 2.3%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcTKu1x%2FbtqBMMLUTtl%2FAAAAAAAAAAAAAAAAAAAAAHtcBnAc-sZVK8FJ8_lpB9lnMwHlFLJeNypcIeCbHNg9%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DNyAkM%252BYZmjHGa1tgv3JHrUpnUJ8%253D)

![[정보보안기사] 12. 보안 운영체제 (출제율: 0.5%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2F2lFjw%2FbtqBHT6hwdg%2FAAAAAAAAAAAAAAAAAAAAAFUg5U4DbGbds_nCW6Tko31VX7TzEfdSF_OX7nCmy_cP%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DrXpIzIUQe5X1QCQf114eK75b%252FZ0%253D)

![[정보보안기사] 9. 사용자 인증 (출제율: 4.6%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FdHCTTE%2FbtqBHyNc8vS%2FAAAAAAAAAAAAAAAAAAAAACa_rNqg3Fcwn3gqPmaIb4mvCiimGncJpOMzzOpQY4_d%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D2XLXfvdq%252Bjphvu3OeOCoX1kYfOQ%253D)

![[정보보안기사] 8. 접근통제 (Access Control) 개요 (출제율: 0.6%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FYtL1d%2FbtqBD2P2737%2FAAAAAAAAAAAAAAAAAAAAACNRH4WFrMcAtIOQuBA2qI2YV7GXqz3tYxRs58GRplls%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DN%252FfCv%252FXxV11OHPqAHRjzp7vVOoI%253D)