![[Kali Linux] Route Injection 공격 (EIGRP)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FEW18A%2FbtqzIAAwljB%2Fmxx8fDUnx7u20o9YNAUJH1%2Fimg.png)

네트워크 구성

- Client(10.1.10.200 / Window7)

- Attacker(10.1.10.10 / Kali Linux)

- 2개의 PC는 ASW 스위치에 물려있고 DSW1,2가 HSRP로 이중화 구성되어 있다.

- 패킷들은 CE라우터를 통해 빠져 나가고 외부망과 연결되어 있다.

라우터 및 스위치 설정 명령어 다운로드 (GNS3로 구성)

EIGRP 개념

- EIGRP Router-ID는 Link-State 계열(OSPF, 통합 IS-IS)의 Router-ID와 다른 역할을 수행한다.

- 내부 AS Router에게 정보를 Update 하는 경우에는 EIGRP Router-ID 정보가 전달되지 않는다.

- EIGRP Router-ID는 특정 AS 정보를 다른 EIGRP AS로 재분배하는 경우 포함되어 Loop 방지 목적으로 사용된다.

- OSPF Router-ID와 동일하게 관리자가 별도로 설정하지 않을 경우 가상 Interface IP 주소 중 숫자가 가장 큰 IP 주소를 Router-ID로 사용하고, 만약 가상 Interface가 없는 경우 물리적 Interface의 IP 주소 중 숫자가 가장 큰 IP 주소를 선택한다.

★ EIGRP 개념을 더 자세히 알고싶다면 아래 링크 클릭★

https://peemangit.tistory.com/35

EIGRP 개념, 특징, Metric, Packet

EIGRP 개념 - EIGRP(Enhance Interior Gateway Routing Protocol)는 Cisco 전용 Routing Protocol이었다. 2016년 5월 RFC 표준으로 등록되었다. EIGRP의 특징 1. PDM(Protocol Dependent Module) 지원 - IP 프로토..

peemangit.tistory.com

EIGRP Packet 전송 방식

|

패킷 명 |

동작 방식 |

|

Hello |

멀티캐스트(224.0.0.10) 전송 |

|

Update |

BMA 환경에서는 멀티캐스트(224.0.0.10) 전송 |

|

Query |

BMA 환경에서는 멀티캐스트(224.0.0.10) 전송 Point-to-Point 환경에서는 유니캐스트 전송 |

|

Reply |

유니캐스트 전송 |

|

Ack |

유니캐스트 전송 |

- 공격자가 멀티캐스트로 Hello 패킷 정보를 기반으로 가짜 EIGRP Hello 메시지를 생성하여 Gateway 장비들과 EIGRP Neighbor 관계를 형성 후 거짓 경로 정보를 업데이트하는 것이 가능하다.

Routing EIGRP Injection 공격

- 공격하기 전 show ip eigrp neighbors 명령어를 사용하여 스위치 이웃 관계를 살펴보면 Standby 장비(10.1.10.253)와 Router(10.1.100.1)이 설정되어 있다.

1. Attacker(Kali Linux) PC 패킷 확인

- Hello 패킷은 멀티캐스트 방식으로 전송되기 때문에 종단 장비인 Attacker에게도 전달되는 것을 확인할 수 있다.

2. Attacker(Kali Linu) PC에서 loki 공격 툴 실행

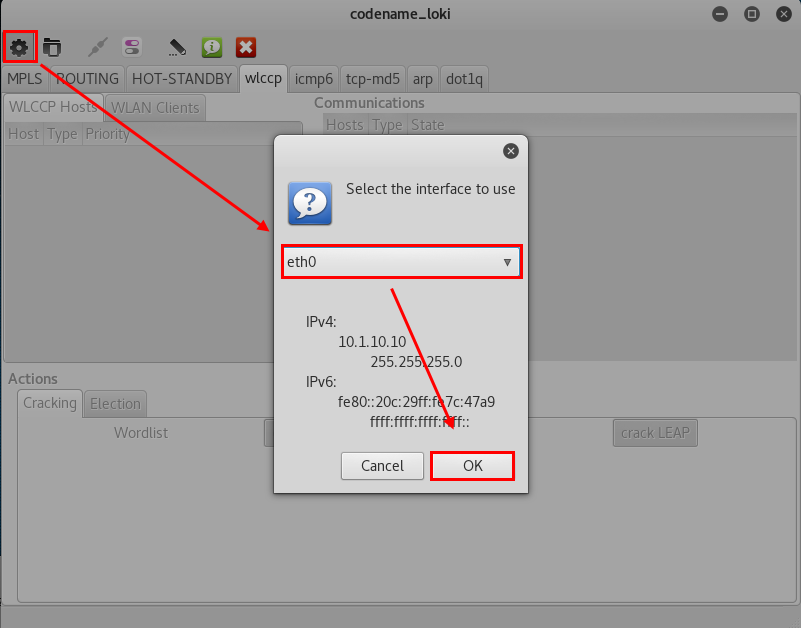

3. Attacker(Kali Linu) PC에서 loki 인터페이스 지정

- 외부로 나가는 네트워크 인터페이스가 eth0 이므로 eth0을 선택한 후 OK 버튼을 클릭한다.

4. EIGRP Hello Packet 공격

- Routing 메뉴 → eigrp 메뉴를 클릭한 후 메시지를 보낼 스위치를 선택하고 Hello 버튼을 누르면 Hello 패킷이 전송되는 것을 확인할 수 있다.

- 패킷을 캡처해보면 다음과 같이 252(DSW1), 253(DSW2), 10(Attacker) 3군데에서 Hello 패킷을 보내는 것을 확인할 수 있다.

5. EIGRP Update Packet 공격

- Hello 패킷이 정상적으로 스위치에 전달된다면 Update 패킷을 통해 스위치의 Routing Table를 임의로 추가한다.

- 패킷의 목적지를 Attacker PC로 등록해 Client가 패킷을 보낼 시 Attacker PC에게 패킷이 가게 된다.

- loki 툴을 사용하여 공격을 테스트하는 경우 EIGRP Neighbor 관계는 형성하지만 업데이트는 대부분 성공하지 못한다.

- DSW1(10.1.10.252)로 업데이트 패킷이 가는 것을 확인할 수 있다.

Routing EIGRP Injection 방어

1. EIGRP Authentication

- 평문과 MD5 방식 중 하나를 선택할 수 있었던 RIP과 다르게 EIGRP의 경우는 MD5 만 지원한다.

DSW Switch 설정

- 인증 정보가 같아야 하므로 DSW1, 2 스위치 전부다 동일한 옵션을 부여해야 한다.

|

conf t key chain EIGRP_AUTH key 1 key-string cisco321 ! int vlan 10 ip authentication key-chain eigrp 1 EIGRP_AUTH ip authentication mode eigrp 1 md5 ! |

EIGRP Authentication 적용 확인

1. DSW 스위치 확인

- debug eigrp packets 명령어를 입력해보면 Attacker PC(10.1.10.10)이 인증정보 미일치로 차단되는 것을 확인할 수 있다.

2. L2 Switch(ASW)와 L3 Switch(DSW) 간의 패킷 확인

- Hello Packet을 보면 MD5 인증 정보가 추가된 것을 확인할 수 있다.

2. 종단 장비(End-Device) 로의 멀티캐스트 패킷 차단

- EIGRP Passive-interface 는 RIP의 Passive-interface 동작 방식과 차이가 있다. (RIP은 멀티캐스트 업데이트 만 중지한다.)

- EIGRP Passive-interface는 유니캐스트 업데이트도 전송이 불가능해진다.

- 유니캐스트 업데이트를 수행할 인터페이스는 Passive-interface를 설정되어 있으면 안 된다.

DSW Switch 설정

- neighbor 명령어 뒤에 Unicast Hello를 전송하기 위한 인터페이스를 명시해야 한다.

- 반드시 양쪽 모두 neighbor 명령어를 입력해야 한다. 한쪽만 입력할 경우 EIGRP Neighbor 관계를 형성할 수 없다.

neighbor 10.1.10.253 vlan 10: 10.1.10.253과 이웃을 맺는 것을 설정하고 Unicast를 전송할 포트를 vlan 10번 포트로 설정한다.

|

<DSW1> conf t router eigrp 1 neighbor 10.1.10.253 vlan 10 !

<DSW2>

conf t router eigrp 1 neighbor 10.1.10.252 vlan 10 !

|

'Hacking & Security > Kali Linux' 카테고리의 다른 글

| [Kali Linux] Paros를 통한 Cookie 값 변조 공격 (0) | 2019.12.31 |

|---|---|

| [Kali Linux] Route Injection 공격 (OSPF) (0) | 2019.11.13 |

| [Kali Linux] Route Injection 공격 (RIP) (0) | 2019.11.12 |

| [Kali Linux] HSRP 공격 및 방어 (0) | 2019.11.12 |

| [Kali Linux] CDP(Cisco Device Protocol) 공격 및 방어 (0) | 2019.11.12 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[Kali Linux] Paros를 통한 Cookie 값 변조 공격](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fl8gIv%2FbtqAPeo2oTN%2FAxD86U2dGPk1MGak08JQc0%2Fimg.png)

![[Kali Linux] Route Injection 공격 (OSPF)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FwodBs%2FbtqzIhao0ve%2F1sajeWDKRvE61LD8YTqiP0%2Fimg.png)

![[Kali Linux] Route Injection 공격 (RIP)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FyLNrV%2FbtqzIAzWdHF%2FQzXrY8WnEyZfyKW2BDqyk1%2Fimg.png)

![[Kali Linux] HSRP 공격 및 방어](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FIxX65%2FbtqzHT09atv%2FLfbA2XKdckJ7kGMyghAQV1%2Fimg.png)