![[Firewall] ASA Security-Context](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FuwOrC%2Fbtqz9JxjkGc%2FfHn6k90R8aVuo6tKgUHma1%2Fimg.png)

네트워크 구성

- 하나의 물리적인 방화벽을 다수의 논리적 방화벽 장치로 나워서 사용하는 방식을 의미한다.

- 방화벽의 모델과 라이센스에 따라 사용할 수 있는 논리적 방화벽 (Context)

- 숫자가 다르다. (0 - 255)

- 각각의 논리적 방화벽 장치들은 독립된 방화벽으로 동작하기 때문에 서로 아무런 영향을 주지 않는다.

Security-Context(가상 방화벽) 기능 사용 예시

1) IDC (Internet Data Center)

- 다수의 고객 혹은 조직이 존재하는 경우 논리적 방화벽을 사용하여 비용을 절감할 수 있다.

2) 방화벽 이중화 (Failover)

- Active / Active 방식을 사용하는 경우 필요한 기술이다.

Security-Context사용 시 사용 불가능한 기능

1) Dynamic Routing Protocol

2) VPN(Virtual Private Network)

3) Multicast

Security-Context 적용 확인

1. Single Mode: 방화벽에서 Security-Context 기능을 사용하지 않는다.

2. Multiple Mode: 방화벽에서 Security-Context 기능을 사용한다.

- 해당 ASA에서 Security-Context 활성화 여부는 show mode 명령어로 확인이 가능하다.

- 현재 single 모드인것을 확인할 수 있다.

- mode multiple 명령어을 사용하면 자동으로 재부팅 된 이후에 multiple 모드로 변경된다.

show context

- Admin-Context가 자동으로 생성되어있다.

- 카운트 되지 않는 Context(가상 방화벽) 이다.

- 관리목적의 Context로 만약 Admin-Context가 자동 생성되어 있지 않다면 새로운 Context를 생성할 수 없다.

Admin-Context가 없을 경우 생성 방법

|

<ASA> admin-context admin context admin config-url admin.cfg ! |

C1-ASA와 C2-ASA Context(2개의 가상 방화벽)생성

|

<ASA> context C1-ASA allocate-interface g1 allocate-interface g0.10 config-url C1-ASA.cfg context C2-ASA allocate-interface g1 allocate-interface g0.20 config-url C2-ASA.cfg |

show context

- context가 3개가 생성된 것을 확인할 수 있다.

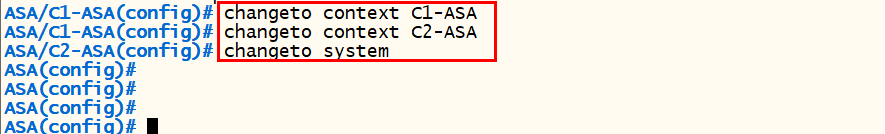

changeto context [Context 이름]

- context를 설정한 방화벽 이름으로 변경할 수 있다.

- changeto system 명령어를 입력하면 메인 방화벽으로 이동한다.

C1-ASA, C2-ASA 설정

|

! int g 0.30 ip add 10.10.3.254 255.255.255.0 telnet 10.10.3.1 255.255.255.255 Management password cisco123 |

1) 외부 Client(Kali)에서 VLAN10 고객의 FTP 서버(10.10.1.250)에 접근이

가능하도록 하시오. 이 때 [200.1.1.1] 공인 IP 주소로 Static NAT를 추가

구성하시오.

2) 외부 Client(Kali)에서 VLAN20 고객의 DNS서버(10.10.2.250)와 Web서버

(10.10.2.251)로 접근이 가능하도록 하시오. 이 때 [200.1.1.2] 공인 IP

주소를 사용하여 PAR을 추가로 구성하시오.

|

changeto context C1-ASA object network FTP_SVR host 10.10.1.250 nat (Inside,Outside) static 200.1.1.1 ! access-list Outside_IN permit tcp any host 10.10.1.250 eq 21 access-list Outside_IN deny ip any any log 4 interval 60 access-group Outside_IN in interface Outside changeto context C2-ASA object network DNS_SVR host 10.10.2.250 nat (Inside,Outside) static 200.1.1.2 service udp 53 53 ! object network WEB_SVR host 10.10.2.251 nat (Inside,Outside) static 200.1.1.2 service tcp 80 80 ! object network DNS_Rewrite host 10.10.2.251 nat (Inside,Outside) static 200.1.1.2 dns ! access-list Outside_IN permit udp any host 10.10.2.250 eq 53 access-list Outside_IN permit tcp any host 10.10.2.251 eq 80 access-list Outside_IN deny ip any any log 4 interval 60 access-group Outside_IN in interface Outside conf t ip route 200.1.1.1 255.255.255.255 fa 0/0 1.1.100.2 ip route 200.1.1.2 255.255.255.255 fa 0/0 1.1.100.3 |

- 위와 같이 특정 Context에서 원격 접근(Telnet/SSH/ASDM)을 허용하는경우 원격 관리자는 해당 Context에서만 작업이 가능하고 다른 Context 및 System으로 이동이 불가능하다.

- 원격 접근시 다수의 Context로 이동할 수 있는 방법은 Admin-Context를 사용하는 것이다.

'Network > Cisco ASA' 카테고리의 다른 글

| [Firewall] ASA Remote-Access-VPN 연결 (0) | 2019.12.16 |

|---|---|

| [Firewall] Cisco ASA Site-to-Site IPSec VPN 연결 (0) | 2019.12.16 |

| [Firewall] ASA Failover (Active / Standby) (0) | 2019.12.02 |

| [Firewall] ASA Transparent 설정 (1) | 2019.11.29 |

| [Firewall] ASA Twice NAT(Manual NAT) (0) | 2019.11.29 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[Firewall] ASA Remote-Access-VPN 연결](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FejmWsw%2FbtqAvjRMo2w%2FFd074Gs6jH1taw82LKJd20%2Fimg.png)

![[Firewall] Cisco ASA Site-to-Site IPSec VPN 연결](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbbi8od%2FbtqAv0RwA1P%2Fd3yelQBOAWgHBqQDKzbLE0%2Fimg.png)

![[Firewall] ASA Failover (Active / Standby)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FKPpYZ%2Fbtqz8nnB2Bc%2FTcx7WW5fQwg85SFAXRy8R0%2Fimg.png)

![[Firewall] ASA Transparent 설정](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FEMp8w%2Fbtqz7prkLMJ%2FXDdf9ZqgXB31zvTsDC6l8k%2Fimg.png)