![[Firewall] ASA Remote-Access-VPN 연결](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FejmWsw%2FbtqAvjRMo2w%2FFd074Gs6jH1taw82LKJd20%2Fimg.png)

네트워크 구성

ASA 내부인증 설정

group-policy GP internal

내부 그룹정책 사용하겠다는 의미이다.

group-policy GP attributes

내부 그룹정책 속성 설정

|

<ASA-1>

!##version 1.0 Setting## crypto ikev1 policy 1

!##version 1.5 Setting##

!##version 2.0 Setting## crypto ipsec ikev1 transform-set ICTSEC_VPN esp-aes esp-sha-hmac

!##OSPF redistribut Setting## router ospf 1 redistribut static subnets !

!##Crypto map apply## crypto map HQ_VPN 1 ipsec-isakmp dynamic D_MAP |

Wireshark 확인

- 1, 1.5, 2단계를 수행 후 VPN이 연결되었다.

show uauth

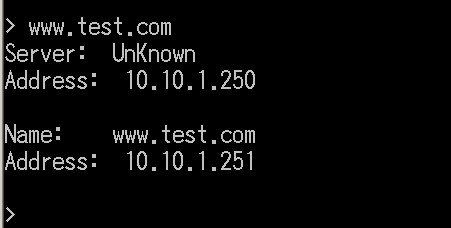

ipconfig

- VPN IP 주소와 DNS 주소를 정상적으로 받아왔다.

- 설정 완료 후 VPN Client에서 정상적으로 VPN연결이 되지만 실제 본사 내부 네트워크 대역과 통신이 불가능하다.

- ASA의 경우 NAT로 처리되는 내부 대역으로 접근하려는 트래픽에 대해 Reverse Path를 조회하여 실제 NAT 정책에 따른 공인 IP 주소로 접근했는지 확인한다.

- 만약 해당 공인 IP 주소가 아닌 실제 사설 IP 주소로 직접 접근하려는 경우 Asymmetric NAT Rule에 의해서 해당 패킷을 차단한다.

- 현재 VPN Client가 전송한 패킷을 ASA에서 복호화하게 되면 목적지 IP 주소가 PAT에서 사용되는 공인 IP주소(1.1.100.1)이 아닌 실제 사설 IP주소(10.10.1.X)로 직접 접근을 시도하기 때문에 항상 패킷이 차단되고 있다.

- 문제를 해결하기 위해서는 IPSec 관련 트래픽들은 NAT영향을 받지 않도록 TwiceNAT를 구성해야한다.

|

<ASA-1> object network HQ_NET subnet 10.10.1.0 255.255.255.0 exit object network VPN subnet 10.10.2.0 255.255.255.0 exit nat (Inside,Outside) source static HQ_NET HQ_NET destination static VPN VPN

|

show nat detail

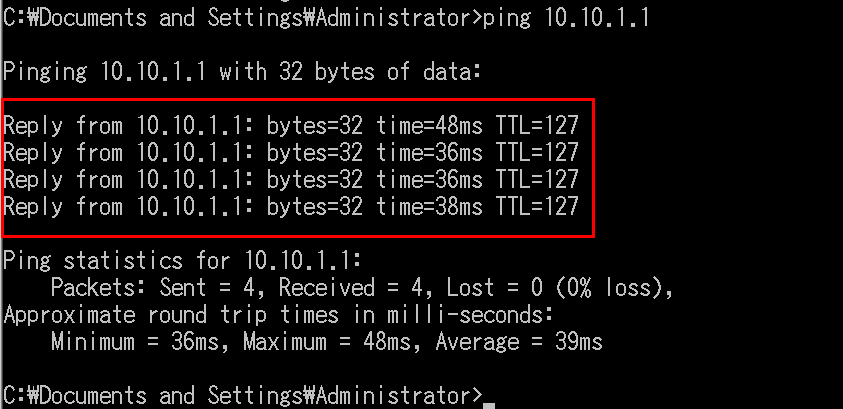

Ping Test

'Network > Cisco ASA' 카테고리의 다른 글

| [Firewall] ASA SSL VPN Clientless 구성 (0) | 2019.12.17 |

|---|---|

| [Firewall] ASA ACS서버를 이용한 VPN 연결 (0) | 2019.12.16 |

| [Firewall] Cisco ASA Site-to-Site IPSec VPN 연결 (0) | 2019.12.16 |

| [Firewall] ASA Security-Context (0) | 2019.12.03 |

| [Firewall] ASA Failover (Active / Standby) (0) | 2019.12.02 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[Firewall] ASA SSL VPN Clientless 구성](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fc8CDqV%2FbtqAwIqdHo3%2FIMoN3AX8MsRSCXqlnTnkVK%2Fimg.png)

![[Firewall] ASA ACS서버를 이용한 VPN 연결](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fk3bnE%2FbtqAt7LkETK%2F8LxmkqJB0GRfQhxy5kVJ5K%2Fimg.png)

![[Firewall] Cisco ASA Site-to-Site IPSec VPN 연결](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbbi8od%2FbtqAv0RwA1P%2Fd3yelQBOAWgHBqQDKzbLE0%2Fimg.png)

![[Firewall] ASA Security-Context](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FuwOrC%2Fbtqz9JxjkGc%2FfHn6k90R8aVuo6tKgUHma1%2Fimg.png)