![[정보보안기사] 24. 네트워크 관리](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fbv57u6%2FbtqBSO5ovJH%2FAAAAAAAAAAAAAAAAAAAAAEKw3IUxt00E5fjxXidV65J99_yFafS_qJ_4qtNhjkwH%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D0nosnO%252FRPVayIDlU6Di9w3ZJg%252FQ%253D)

1. 네트워크 관리

1) 네트워크 관리 개념

네트워크 자원에 대해 적절한 관리행위를 함으로써 네트워크 사업자, 사용자에게 안정적인 네트워크 서비스를 제공한다.

네트워크 규모가 커질 경우 전체 네트워크의 원할한 동작을 위해 수행한다.

ISP 사업자들이 인터넷 서비스에 대한 신뢰도 향샹시킨다.

2) 네트워크 5대 관리 기능

2.1) 계정 관리

개방 시스템에서 일어나는 어떤 활동에 의해 소비되는 자원들에 대한 정보를 관리한다.

인증 기능: 어떤 네트워크 자원에 대한 사용자의 접근 권한을 관리

과금 기능: 네트워크 사용량에 따른 요금 청구

2.2) 구성 관리

네트워크 구성원들 사이의 관계와 상태를 보여준다.

2.3) 성능 관리

네트워크 처리율, 이용도, 에러 등을 측정 후 성능에 대한 정보를 수집 및 분석한다.

2.4) 장애 관리

재대로 동작하지 않는 네트워크 요소를 찾아내어 문제점 해결한다.(가용성)

2.5) 보안 관리

패스워드, 암호화된 데이터링크를 유지 보수 및 보안 행위를 기록한다.

관리 시스템과 장비들 간에 정보를 주고 받을때 암호화 사용 및 사용되는 암호화키를 생성 ·분배·관리한다.

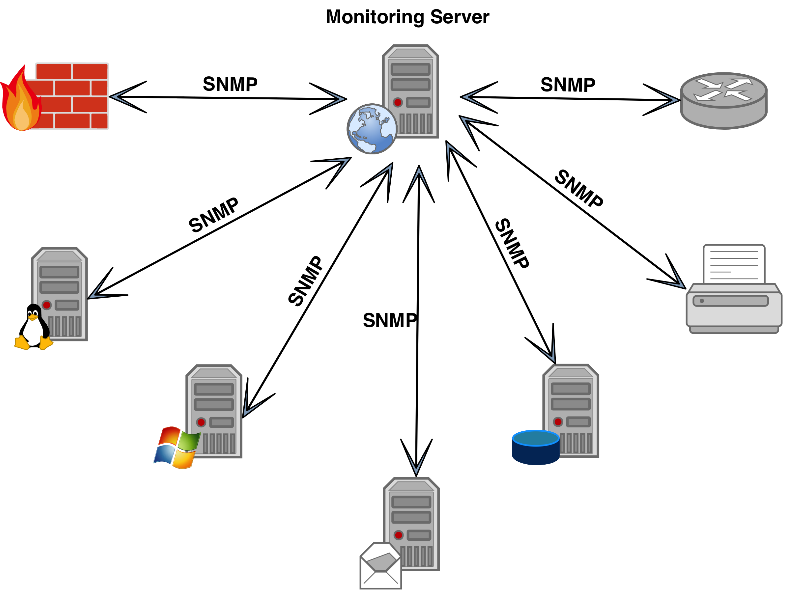

2. SNMP (Simple Network Management Protocol)

1) SNMP 개념

관리자가 라우터나 서버인 에이전트 집단을 제어 및 감시한다. (관리자 에이전트 개념 사용)

관리 대상 장치의 물리적 특성과 하부 네트워크 기술로 부터 관리 작업을 분리한다. (서로다른 벤더 사용 가능)

OSI 7계층에서 7계층에 위치하고 있다.

2) 관리자와 에이전트

에이전트는 데이터베이스에 성능 정보를 저장, 관리자는 데이터베이스에서 값을 읽음

폴링: 에이전트 상태 확인 등 주기적인 정보수집활동이다.

트랩: 에이전트에서 이벤트가 발생할 경우 트랩을 통해 관리자에게 인터럽터를 건다.

3) 관리 구성요소

3.1) SNMP의 역할

관리자와 에이전트 사이에 교환되는 패킷의 형식을 정의

SNMP 패킷에서 객체의 상태 값을 읽고 변경

3.2) SMI (Structure of Management Information)의 역할

객체에 이름을 붙이고 객체 유형을 정의한다.

공통된 정보 표현방식을 규정 후 각종 장비간에 통신이 이루어질 수 있도록 한다.

객체와 유형과 연결은 관여하지 않는다.

3.3) MIB(Management Information Base)의 역할

관리될 각 개체를 위해 객체의 수를 결정한다.

SMI를 통해 생성된 객체를 유형에 연결한다.

객체의 값을 읽기 전용, 읽고 쓰기, 쓰기전용, 접근불가로 설정할 수 있다.

4) SNMP 주요 연산

4.1) 주요연산 개요

SMI와 MIB를 모두 사용한다.

관리자가 에이전트에서 정의된 객체의 값을 읽고 저장한다.

에이전트가 트랩을 관리자에게 보낸다.

4.2) PDU (Protocol Data Unit)

GetNextRequest : 여러 개의 관리객체를 순서적으로 연속하여 참조할 시 관리정보를 연속해서 검색

GetBulkRequest : 대형 변수 테이블을 한꺼번에 요청할 시 관리정보를 대량으로 검색

Report : 관리자들간에 어떤 오류 유형들을 보고 (현재 미사용)

| PDU 클래스 | 설명 | SNMPv1 | SNMPv2 / SNMPv3 |

| Read (읽기형) | 폴링방식 사용,관리정보를 읽음 | GetRequest Get NextRequest |

GetRequest |

| Write (쓰기형) | 관리 정보를 변경하여 장비의 동작상태 변경 | SetRequest | SetRequest |

| Response (응답형) | 기존의 요청 메시지에 대한 응답 메시지 | GetResponse | Response |

| Notification (통보형) | 인터럽트 방식을 사용, SNMP 매니저에게 정보를 보냄 | Trap | Trap v2 informRequest |

4.3) 커뮤니티 스트링 (Community String)

매니저가 에이전트로부터 데이터를 요청하기위해 사용하는 패스워드이다.

SNMPv1,SNMPv2는 평문전송 수행(스니핑 취약), SNMPv3는 암호화, 무결성, 인증을 제공한다.

읽기 전용(read-only) 스트링: 매니저가 MIB에 보관된 데이터를 읽을 수 있음

읽기-쓰기(read-write) 스트링: 매니저가 데이터를 읽고 쓸 수 있음

3. 원격 접속 서비스

1) TELNET

원격 로그인 수행, 평문 전송한다.

포트번호 23번을 사용한다.

2) Rlogin

원격지 접속을 지원하는 프로토콜 (인터넷 표준 아님), 단순, 협상기능을 제공하지 않는다.

/etc/hosts.equiv, ./rhost 파일에 등록하면 로그인 없이 접근이 가능하다.

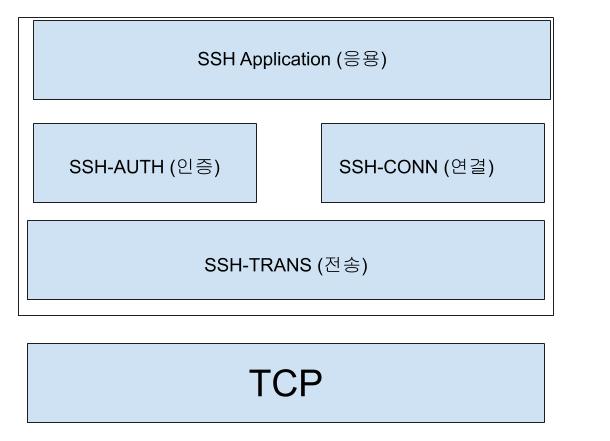

3) SSH

암호화된 원격 로그인 수행, Rlogin·Telnet을 대체하기 위해 사용한다.

포트번호 22번을 사용한다.

SSH-1과 SSH-2는 호환되지 않음

3.1) SSH 컴포넌트

인증, 데이터 무결성, 암호화를 제공한다.

SSH 전송 계층 프로토콜 (SSH-TRANS)

TCP상에안전한 채널을 생성하는 프로토콜이다. (독립적인 프로토콜)

SSH 인증 프로토콜 (SSH-AUTH)

채널 생성 후 서버 인증이 이루어지고 SSH는 서버에 대해 클라이언트를 인증하는 소프트웨어 호출한다.

SSH 연결 프로토콜 (SSH-CONN)

여러 개의 논리적 통신 채널의 다중화를 수행한다.

SSH 응용 (SSH-Application)

연결 단계 후 몇가지 응용 프로그램이 그 연결을 사용할 수 있도록 설정한다.

각 응용은 논리적 채널 생성 및 안전한 연결이 가능하다.

3.2) 포트 전달 (Port Forwarding)

포트 전달을 제공한다.

보안 서비스를 제공하지 않은 응용 프로그램에 접속하기 위해 SSH에서 이용 가능한 안전한 채널 사용한다.

TELNET, SMTP 포트 전달 방식에서 SSH를 사용할 수 있다.

3.3) SSH 암호화 기법

공개키 암호화 기법 사용

접속, 인증: RSA (비 대칭키)

통신: DES, 3DES, RC4, IDEA, Blowfish (대칭키)

3.4) 암호화 과정

① 최초 클라이언트가 SSH를 통해 SSH 서버에 접근하고자 하면,클라이언트는 서버의 공개키를 얻어온다.

② 클라이언트는 자신의 개인키로 암호화, 이를 다시 서버의 공개키로 암호화후 서버에 전송한다. (부인방지, 무결성, 기밀성)

③ 서버는 클라이언트로부터 전송받은 암호화 데이터를 자신의 사설키로 먼저 복호화한 후 이를 다시 클라이언트의 공개키로 복호화한다.

4. 네트워크 관련 명령어

1) netstat

네트워크 상태를 확인할 수 있는 명령어이다.

-a: 모든 연결과 수신 대기 포트를 표시한다.

-e: 이더넷 통계를 표시한다.

-f: 외부 주소의 FQDN을 표시한다.

-n: 주소와 포트번호를 숫자 형식으로 표시한다.

NAT를 사용하거나 중앙서버를 경유할 경우 상대방의 IP를 알아내기가 어렵다.

2) tcpdump

네트워크 인터페이스를 거치는 패킷의 내용을 출력해주는 프로그램이다.

LAN 상의 모든 트래픽을 모니터링 하기 위해서는 이더넷 스위치에 Port Mirroring을 사용해야하며 이더넷 모드를 Promiscuous모드로 변경하여야 컴퓨터로 들어온 패킷을 운영체제에서 확인할 수 있다.

-A: 패킷의 내용을 ASCII로 보여준다.

-c: 주어진 수의 패킷을 받은 후 종료한다.

-C: 받은 패킷을 저장파일로 만들기 전에 파일이 file_size보다 큰지 체크하고 클 경우 파일을 닫고 새로 하나 연다.

-D: 패킷을 잡을 수 있는 시스템상에 가능한 네트워크 인터페이스 목록을 출력한다.

-i: 인터페이스를 설정한다.

Network Sniffiing이 수행되고 있는지 확인하기 위해 NIC에 Promiscuous 모드가 설정되어있는지 확인한다.

2.1) 명령어 입력 예시

#tcpdump -n -r em0 lpc -c 8 tcp

...

win 5840(Window size) <mss 1460(max-segment-size)

...

3) 기타 명령어들

dig: DNS 네임서버에 질의하기 위한 네트웤크 관리 command line 인터페이스 툴이다.

'Certification Study > 정보보안기사' 카테고리의 다른 글

| [정보보안기사] 26. 네트워크 스캐닝 (0) | 2020.02.16 |

|---|---|

| [정보보안기사] 26. Dos, DDos 공격 및 방어 (2) | 2020.02.16 |

| [정보보안기사] 23. 무선통신 보안 (출제율: 1.5%) (5) | 2020.02.11 |

| [정보보안기사] 18. 최신 보안 주제들 (출제율: 1.5%) (0) | 2020.02.10 |

| [정보보안기사] 17. 각종 시스템 보안위협 및 대응책 (출제율: 3.2%) (0) | 2020.02.10 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[정보보안기사] 26. 네트워크 스캐닝](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FuEKqE%2FbtqB2vJGfGr%2FAAAAAAAAAAAAAAAAAAAAAIn5LkSFc7KnXd1SIxhRz3_BkdCOo-fhMmLsv12UIgwY%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DAlIz4cthNUTY%252FO9%252BbGJruJ7HKI4%253D)

![[정보보안기사] 26. Dos, DDos 공격 및 방어](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcE5OOh%2FbtqBVf2pxZZ%2FAAAAAAAAAAAAAAAAAAAAAJ8IYbB_wml4YN78fbtYNqsU0ocChPYo3RaoadcFH3hQ%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D%252BoyFOz%252B1%252BAb2VvXjHmQmHgo%252FOeg%253D)

![[정보보안기사] 23. 무선통신 보안 (출제율: 1.5%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbMmpM2%2FbtqBVLTESvF%2FAAAAAAAAAAAAAAAAAAAAANJlNzCd8hAqerPJq79eMP_otO8Q4YptyKxd47lDJwXj%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DIf4Ns%252B45Pt6%252BlK7viPqbOcFPc94%253D)

![[정보보안기사] 18. 최신 보안 주제들 (출제율: 1.5%)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FqZAGB%2FbtqBQ0xj50B%2FAAAAAAAAAAAAAAAAAAAAAOoL9GJrGT_nmwNv--DFMPZPsqQkS-Fq4EBeb8T_EKHc%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3DAuN096EbTSi3JRkdJCGTlaz%252FlBc%253D)