![[정보보안기사] 26. 네트워크 스캐닝](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FuEKqE%2FbtqB2vJGfGr%2FrMZ0WeKaKvtkKNvRHZ0vI1%2Fimg.png)

1. 네트워크 스캐닝

사이버 공격을 위한 정보 수집은 풋프린팅, 스캐닝, 목록화의 3단계 과정을 거침

1) 풋 프린팅

공격자가 공격 전에 공격대상에 대한 다양한 정보를 수집하기위해 사용하는 방법이다.

보통 사회공학 기법을 사용하고 IP블록, 이름 및 계정정보, 전화번호 등과 같은 정보 수집한다.

2) 스캐닝

실제 공격방법을 결정 또는 공격에 이용될 수 있는 네크워크 구조, 시스템이 제공하는 서비스 정보를 얻는다.

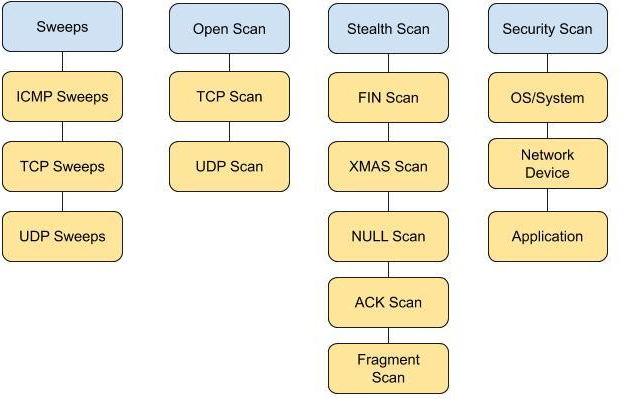

2.1) Sweep

네트워크 구조를 조사하기 위해 존재하는 시스템에 대한 작동 유무를 검사한다.

2.2) Open Scan

시스템에서 활성화 여부 및 서비스를 활성화 여부를 확인하기 위해 사용한다.

① TCP Full Scan(TCP Open Scan): TCP 연결을 맺어 신뢰성 있는 결과를 얻을 수 있으나 속도가 느리고 로그를 남긴다. (공격에 적합하지 않음)

② TCP Half Open Scan: Syn → Syn/Ack → RST 패킷을 보내 연결을 하지 않는다. (세그먼트 전송기록은 남음)

③ UDP Scan: 포트가 닫혀있을 경우 ICMP Port Unreachable 에러 메시지를 통해 포트의 활성화 유무 파악한다. (TCP보다 느림)

2.3) Stealth Scan

공격자의 노출이 되는 단점 보완하였고 보안장비에 대한 우회기능 추가되었다.

① TCP FIN Scan

TCP의 FIN 플래그를 ON으로 설정해 패킷을 송신한다.

② TCP Null Scan

TCP의 모든 플래그를 OFF로 설정해 패킷을 송신한다.

③ TCP XMAS Scan

TCP의 모든 플래그를 ON으로 설정해 패킷을 송신한다.

FIN, Null XMAS 모두 포트가 닫혀있을 경우에만 RST 패킷이 되돌아온다.

④ TCP ACK Scan

TCP ACK 플래그를 ON으로 설정해 패킷을 송신한다.

방화벽의 필터링 정책을 테스트한다.

방화벽이 상태기반(Stateful)인지, 포트가 방화벽에 의해 필터링 되는지 여부를 확인할 수 있다.

방화벽에서 필터링 된다면 응답이 없거나 ICMP 메시지를 받고 필터링되지 않으면 RST+ACK를 받는다.

2.4) 운영체제의 탐지 (OS Fingrprinting)

Victim의 시스템 OS 버전을 파악하기 위해 다양한 형태의 스캐닝 작업 수행한다.

TCP 연결설정의 시작 순서번호, TTL의 기본 값, ToS 필드 구현 방식, 배너 그래빙 등이 있다.

telnet ip port 명령을 사용하여 배너 정보를 검토한다.

TCP 초기 시퀀스 번호에 대한 응답 패킷을 분석한다.

배너 그래빙: 텔넷, FTP처럼 원격지 시스템에 로그인하면 뜨는 안내문을 확인하는 기술

3) 목록화 (Enumeration)

풋 프린팅, 스캐닝을 통해 실제 공격에 사용할 수 있도록 목록화 설정

자원 목록화, 사용자 및 그룹 목록화, 응용 프로그램 목록화로 구분

Sniffing: https://peemangit.tistory.com/74

Session Hijacking: https://peemangit.tistory.com/354

'Certification Study > 정보보안기사' 카테고리의 다른 글

| [정보보안기사] 28. 침입차단시스템 (Firewall) (1) | 2020.02.17 |

|---|---|

| [정보보안기사] 27. IDS/IPS (1) | 2020.02.17 |

| [정보보안기사] 26. Dos, DDos 공격 및 방어 (2) | 2020.02.16 |

| [정보보안기사] 24. 네트워크 관리 (0) | 2020.02.12 |

| [정보보안기사] 23. 무선통신 보안 (출제율: 1.5%) (5) | 2020.02.11 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[정보보안기사] 28. 침입차단시스템 (Firewall)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F5ae5H%2FbtqB1GZWbXM%2FOT91mNtl06GFLs2VPeU0qk%2Fimg.png)

![[정보보안기사] 27. IDS/IPS](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FHNASN%2FbtqB3XMw58Q%2FokdmFiTpzx4aflQGg5Okxk%2Fimg.jpg)

![[정보보안기사] 26. Dos, DDos 공격 및 방어](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FcE5OOh%2FbtqBVf2pxZZ%2FeaH5218aGa4R4Fxw1oJ4Rk%2Fimg.png)

![[정보보안기사] 24. 네트워크 관리](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbv57u6%2FbtqBSO5ovJH%2FKJ1t2ur5vUWkOrLuF9BjO0%2Fimg.png)