1. 개념 XSpear는 ruby 언어로 만들어진 XSS Scanner Tool이다. GET 메소드로 전송하는 URL 매개변수 값에 XSS 구문을 자동 대입하여 XSS 취약점이 존재하는지 확인한다. github 홈페이지: github.com/hahwul/XSpear 2. 설치 방법 Kali Linux에서 설치한 후 이용하였다. 1) 파일 다운로드 github 저장되어있는 XSpear 파일을 git clone 하여 저장한다. git clone https://github.com/hahwl/XSpear.git 설치된 경로로 이동하면 정상적으로 파일을 받아온것을 확인할 수 있고, 현재 최신 업데이트 버전이 1.4.1 버전인것을 알 수 있다. gem 명령어를 이용해 XSpear 최신버전을 설치한다. sudo ge..

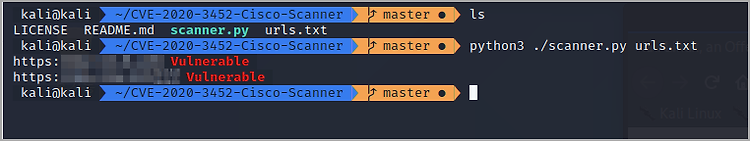

1. 개념 Cisco는 세계 1위 유선통신장비 제조사이며 네트워킹 하드웨어, 보안 서비스 등을 제공, 판매하는 미국의 다국적 기업이다. 2. 취약점 설명 Cisco ASA의 해당 취약점은 취약한 기기에서 처리되는 HTTP 요청 내 URL 입력을 적절히 검증하지 않았기 때문에 발생한다. 공격자는 변조된 URL을 이용하여 악용에 성공하면 공격자가 대상 장치의 웹 서비스 파일 시스템에 있는 모든 파일을 볼 수 있다. FOFA: "webVpn" 3.PoC (Proof Of Concept) 1) 로그인 페이지 접근 로그인 페이지에 접근하면 URL이 http://[Target IP]/+CSCOE+/logon.html#form_title_text 인것을 확인할 수 있다. 2) URL 변조 기본 로그인 페이지 URL을..

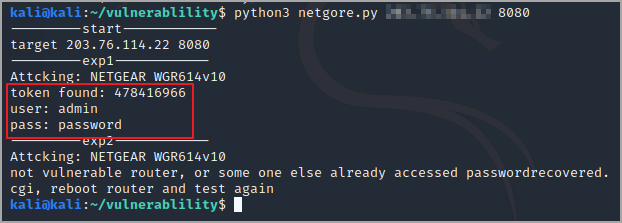

1. 개념 NETGEAR는 미국 캘리포니아주 산호세에 본사를 둔 글로벌 컴퓨터 네트워킹 회사이다. 2. 취약점 설명 Netgear WGR614v10은 무선 라우터 제품이고 펌웨어 V1.0.2 이하를 사용하는 NETGEAR WGR614v10의 passwordrecovered.cgi에 인증 우회 취약점이 존재한다. FOFA: "WGR614v10" 3.PoC (Proof Of Concept) 1) 로그인 시도를 통해 id 값 확인 WGR614v10 라우터의 관리 인터페이스 페이지로 접근한 후 로그인을 하지 않고 취소 버튼을 누른다. 취소 버튼을 누르면 인증이 실패하여 401 에러 페이지로 리다이렉트 되게 된다. 401 Unauthorized Error 란? 해당 리소스에 유효한 인증 자격 증명이 없기 때문에 ..

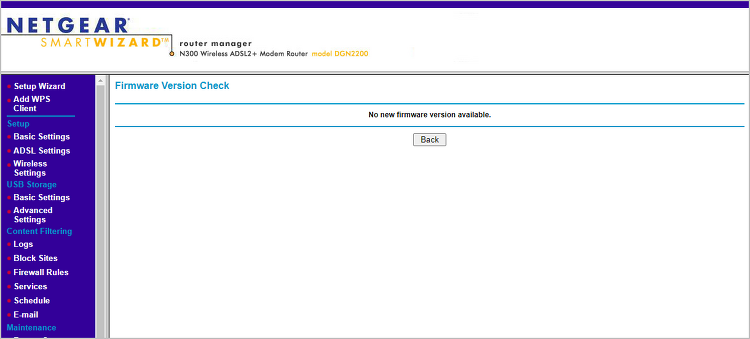

1. 개념 NETGEAR는 미국 캘리포니아주 산호세에 본사를 둔 글로벌 컴퓨터 네트워킹 회사이다. 2. 취약점 설명 NETGEAR DGN2200은 NETGEAR의 무선 라우터 제품이고 펌웨어 10.0.0.50 이하를 사용하는 NETGEAR DGN2200의 ping.cgi에 취약점이 존재한다. 원격 공격자는 HTTP POST 요청의 ping_IPAddr 필드에 있는 쉘 메타 문자를 사용하여 임의의 OS의 명령을 실행할 수 있다. FOFA: app="NETGEAR-DGN2200" 3. PoC(Proof of Concept) 1) 로그인 해당 무선 라우터로 접속하면 ID, Password를 입력하는 창이 출력된다. Netgear DGN2200 라우터 관리 인터페이스에 대한 기본 암호는 admin/passwor..

1. 개념 DrayTek은 대만에서 운영하는 방화벽, VPN 장치, 라우터 및 무선 LAN 장치를 포함한 광대역 CPE 제조업체이다. 2. 취약점 설명 cgi-bin/mainfunction.cgi 로 요청할 경우 URI에서 쉘 메타 문자 올바르게 처리하지 못해 해당 취약점이 발생한다. 원격 공격자는 이 취약점을 이용하여 특수 요청을 전송하고 root 권한으로 임의의 명령을 실행(RCE)할 수 있다. 최신 펌웨어가 설치되어있지 않은 DrayTek 스위치, Vigor 2960, 3900, 300B 디바이스 등이 해당 공격에 영향을 받는다. Shodan, FOFA를 통해 해당 기기를 검색해보면 전 세계에서 Vigor 2960이 현재 사용 중인 것을 확인할 수 있다. 3. PoC(Proof of Concept)..

1. 개념 Netlink GPON 라우터는 일반적으로 우리가 사용하는 공유기이다. 2. 취약점 설명 해당 라우터를 통해 원격코드 실행 명령어(RCE)를 수행하여 악의적인 코드를 실행시키고 Muhstik, Maria봇넷 등이 Netlink GPON Router 취약점을 이용하여 봇넷을 구축하고 있다. 봇넷에 감염될경우 봇넷 컨트롤러가 C&C 서버를 이용하여 DDoS 공격을 수행할 수 있다. 3. PoC(Proof of Concept) 1) 로그인 수행 해당 RCE 공격을 수행하기 위해서는 해당 기기에 로그인을 수행해야 한다. /boaform/admin/formLogin 경로를 통해 해당 기기에 로그인을 수행할 수 있고 보통 공격자들은 Default ID, Password인 user/user를 입력하여 해당..

1. 개념 공격자가 인증 작업 등이 완료되어 정상통신을 하고있는 다른 사용자의 세션을 가로채서 별도의 인증 작업 없이 가로챈 세션으로 통신을 계속하는 행위이다. 인증 작업이 완료된 세션을 공격하기 때문에 OTP, Challenge/Response 기법을 사용하는 사용자 인증을 무력화시킨다. 2. TCP Connection Hijacking 응용프로그램은 Client-Server간 통신을 개시하기 전에 TCP 연결을 설정하고 연결을 통해 상호 메시지 교환을 개시한다. 메시지를 교환할 때 사용자 인증을 위한 메시지도 포함될 수있다. 해당 TCP 연결을 가로채는것을 TCP Connection Hijacking이라고 한다. TCP 연결을 가로채서 정상적인 사용자로 위장하는것은 IP Spoofing 공격과 똑같지..

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 해주세요.

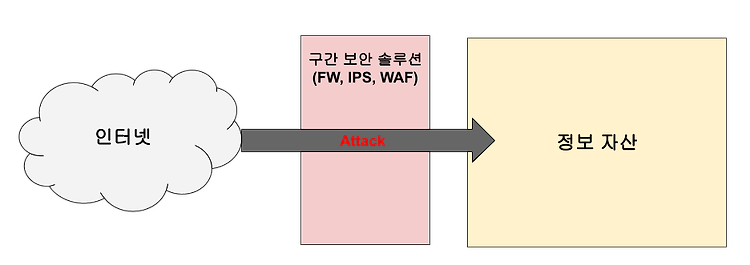

1. 공격 패러다임의 전환 배경 1) 공격의 변화 보안 기술이 발달함에 따라 방어 기법이 강화되면서 공격자도 자신의 공격 기법을 끊임없이 발전시키고 있다. 이전에는 자동화 공격 도구를 이용하여 홈페이지와 같은 외부 서비스를 공격했지만 현재는 사용자 개인용 컴퓨터(PC)를 공격한 이후 내부의 다른 정보 자산에 접근한다. 왜 사용자 PC를 통해 해킹을 하는 것일까? 외부 서비스 같은 경우 정보보안팀이 관리하고 방화벽, IPS, WAF 등 다양한 구간 보안 솔루션이 존재하지만 사용자 개개인 PC의경우 PC별 보안 적용 수준이 다르기 때문에 가장 약한 부분을 공격하는 공격자 입장에서는 더욱 더 손쉬운 공격방법이 된다. 2) 공격 방식 인터넷에서 내부망으로 접근하는 직접 침투 방식과 내부 자원을 점거한 후에 정보..

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 해주세요.