1. 개념 DrayTek은 대만에서 운영하는 방화벽, VPN 장치, 라우터 및 무선 LAN 장치를 포함한 광대역 CPE 제조업체이다. 2. 취약점 설명 cgi-bin/mainfunction.cgi 로 요청할 경우 URI에서 쉘 메타 문자 올바르게 처리하지 못해 해당 취약점이 발생한다. 원격 공격자는 이 취약점을 이용하여 특수 요청을 전송하고 root 권한으로 임의의 명령을 실행(RCE)할 수 있다. 최신 펌웨어가 설치되어있지 않은 DrayTek 스위치, Vigor 2960, 3900, 300B 디바이스 등이 해당 공격에 영향을 받는다. Shodan, FOFA를 통해 해당 기기를 검색해보면 전 세계에서 Vigor 2960이 현재 사용 중인 것을 확인할 수 있다. 3. PoC(Proof of Concept)..

1. 개념 Netlink GPON 라우터는 일반적으로 우리가 사용하는 공유기이다. 2. 취약점 설명 해당 라우터를 통해 원격코드 실행 명령어(RCE)를 수행하여 악의적인 코드를 실행시키고 Muhstik, Maria봇넷 등이 Netlink GPON Router 취약점을 이용하여 봇넷을 구축하고 있다. 봇넷에 감염될경우 봇넷 컨트롤러가 C&C 서버를 이용하여 DDoS 공격을 수행할 수 있다. 3. PoC(Proof of Concept) 1) 로그인 수행 해당 RCE 공격을 수행하기 위해서는 해당 기기에 로그인을 수행해야 한다. /boaform/admin/formLogin 경로를 통해 해당 기기에 로그인을 수행할 수 있고 보통 공격자들은 Default ID, Password인 user/user를 입력하여 해당..

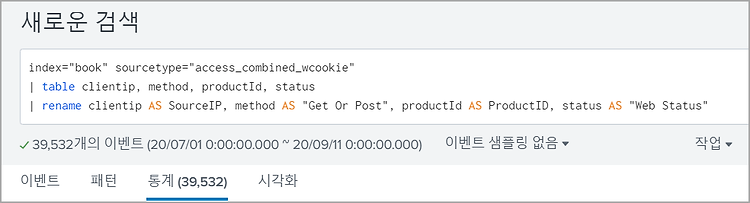

1. 데이터 나열 변환 1) table 필드명과 결합해 검색 결과를 테이블 형식으로 보여준다. index="book" sourcetype="access_combiend_wcooke" | table clientipm method, productId, status 원하는 결과에서 내가 원하는 필드를 테이블 형태로 만들어서 출력할 수 있다. 2) rename 필드명을 다른 이름으로 변경한다. 로그에서 필요한 필드명에 의미를 부여하거나 필드에 한글을 쓰고 싶을 경우 사용할 수 있다. 변환하고자 하는 필드명을 띄어쓰기도 포함하고 싶다명 따옴표(")를 붙여주면 된다. index="book" sourcetype="access_combined_wcookie" | table clientip, method, product..

개인정보 보호법 개념 개인정보란 살아있는 개인에 관한 정보로서 다음 각 목의 어느 하나에 해당하는 정보를 말한다. ① 성명, 주민등록번호 및 영상 등을 통하여 개인을 알아볼 수 없는 정보 (성별) ② 해당 정보만으로는 특정 개인을 알아볼 수 없더라도 다른 정보와 쉽게 결합하여 알아볼 수 있는 정보 (유추) ③ 가명처리함으로써 원래의 상태로 복원하기 위한 추가 정보의 사용 결합 없이는 특정 개인을 알아볼 수 없는 정보 개인정보처리자란 업무를 목적으로 개인정보파일을 운용하기 위하여 스스로 또는 다른 사람을 통하여 개인정보를 처리하는 공공기관, 법인 단체 및 개인 등을 말한다. 영상정보처리기기란 일정한 공간에 지속적으로 설치되어 사람 또는 사물의 영상 등을 촬영하거나 이를 유무선망을 통하여 전송하는 장치로서 ..

오용/비정상 행위 탐지 예시 1) 오용 탐지 서명 분석, 전문가 시스템, 페트리넷, 상태 전이 분석 2) 비정상 행위 탐지 통계, 신경망, 컴퓨터 면역학, 데이터 마이닝 사용자인증, IPS/IDS에서의 침입탐지 1) 사용자 인증 FRR (오 거부율): 합법적인 사용자를 거부 FAR (오 인식률): 침입자를 허용 CER/ EER: FRR과 FAR이 일치하는 지점으로 수치가 낮을수록 정확하다. 2) IPS/IDS False Positive: 합법적인 사용자를 침입자로 판단 False Negative: 침입자를 합법적인 사용자로 판단 Port 번호 SNMP: 161 POP3: 110 SMTP: 25 IMAP: 143 L7 Swich 모든 TCP/UDP에 기반한 응용프로그램을 분류하고 제어할 수 없음 well-..

1. BCP/DRP 1) BCP (Business Continuity Planning) 재난 발생 시 정상적으로 운영이 가능하도록 데이터 백업, 복구뿐만 아니라 고객 서비스 지속성 보장, 핵심 업무 기능을 지속하는 환경 조성을 목적으로 한다. 심각한 실패나 재해로 인해 사업활동이나 프로세스가 중단되는것에 대해 대응하기 위해 명확하고 상세히 기술된 계획이다. BCP 개발을 위해서 기업이 운영하고 있는 시스템파악, 비즈니스 영향 평가(BIA)가 선행되어야 한다. 1.1) BIA (Bisiness Impact Analysis) 비즈니스 영향 분석 비즈니스 업무 중단에 미치는 영향에 대한 정성적, 정량적, 기능적 분석을 실시한다. 발생 가능한 모든 재해를 고려하고 잠재적인 손실을 추정, 재난을 분류하고 우선순위..

![[정보보안기사] 40. 정보보호 위험관리](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbhY2C1%2FbtqGX2KPywd%2FFU4U0OpYKqupAGnXZZbZzK%2Fimg.png)

1. 위험(Risk) 이란? 원하지 않는 사건이 발생하여 손실 또는 부정적인 영향을 미칠 가능성을 의미한다. (발생 가능성 * 손실의 정도) 1) 위험의 구성 요소 위협은 취약점을 공격하여 이용하고, 취약점은 자산을 노출시킨다. 자산(Assets): 조직이 사용하고 있는 네트워크 및 시스템을 구성하고 있는 모든 요소 위협(Threats): 자산에 손실을 초래할 수 있는 사건의 잠재적 원인이나 행위자 (환경적, 의도적, 우연적 위협이 존재) 취약점(Vernerability): 정보보호 대책의 미비 위험을 파악 함으로써 보안 요구사항을 파악할 수 있고 보안 요구사항을 파악하기 위해 정보보안 대책을 선정하여 구현한다. 정보보호 대책(Safeguard): 위협에 대응하여 자산을 보호하기 위한 관리적, 기술적 대..

![[정보보안기사] 39. 정보보호 거버넌스와 관리 체계 수립](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FwKstQ%2FbtqGTmIu9GY%2FArTxxgXGpVnt7nqw1VbTj0%2Fimg.png)

1. 정보보호 거버넌스 1) 등장 배경 정보기술이 기업의 핵심 운영요소로 자리잡히면서 정보기술의 가시성에 대한 이사회 및 경영진의 요구가 증대되고 있다. 회사의 이사회 및 경영진 측에서 회사의 위험이 적절한 수준으로 관리되고 있음을 감독할 수 있는 매커니즘을 제공해야한다. 2) 정보보호 거버넌스 프레임워크 비즈니스와의 전략적 연계, 관련법과 규정의 준수, 의사결정 권한과 책임의 할당을 위한 프로세스 및 실행체계이다. 책임성(Accountability): 정보보호 활동의 성과에 누가 책임을 지는가? 비즈니스 연계성(Business Alignment): 정보보호 활동이 기업 비즈니스 목표 달성에 기여하는가? 준거성(Compliance): 정보보호 활동이 원칙과 기준에 따라 수행되는가? 3) IT 거버넌스와 ..

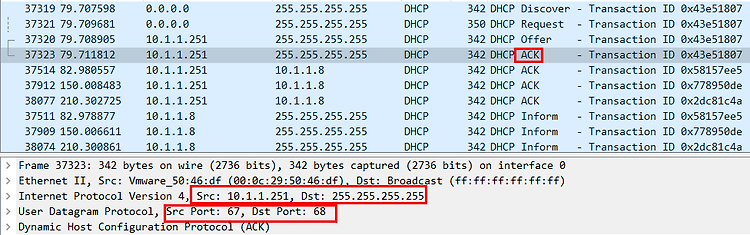

1. 호스트 설정 DHCP에 대해 알아보기 이전에 DHCP가 등장하게된 배경인 호스트 설정에 대해 알아보자. 1) 호스트 설정 개념 TCP/IP 프로토콜을 사용하는 모든 호스트들은 IP주소, Subnet mask 가 할당되어야 정상적으로 Network와 연결이 가능하다. 다른 망과 통신하기 위해서는 Default Router(Gateway)의 주소를 알아야하고 IP 주소 대신에 이름을 사용하여 통신하기 위해서 DNS 주소도 알아야한다. 일반 사용자들이 해당 주소들을 입력하는것이 쉽지 않아서 호스트 설정 프로토콜이 등장하였다. 2) 호스트 설정 프로토콜 종류 2.1) RARP 인터넷 초기에 IP 주소를 제공하기 위해 만들어졌다. RARP를 통해 MAC주소를 IP주소로 매핑하여 사용한다. RARP는 2계층의..

1. 개념 공격자가 인증 작업 등이 완료되어 정상통신을 하고있는 다른 사용자의 세션을 가로채서 별도의 인증 작업 없이 가로챈 세션으로 통신을 계속하는 행위이다. 인증 작업이 완료된 세션을 공격하기 때문에 OTP, Challenge/Response 기법을 사용하는 사용자 인증을 무력화시킨다. 2. TCP Connection Hijacking 응용프로그램은 Client-Server간 통신을 개시하기 전에 TCP 연결을 설정하고 연결을 통해 상호 메시지 교환을 개시한다. 메시지를 교환할 때 사용자 인증을 위한 메시지도 포함될 수있다. 해당 TCP 연결을 가로채는것을 TCP Connection Hijacking이라고 한다. TCP 연결을 가로채서 정상적인 사용자로 위장하는것은 IP Spoofing 공격과 똑같지..

Windows 파일 시스템에서는 여러 개의 섹터들을 하나의 묶음으로 하여 공간 할당 단위로 사용한다. 이러한 디스크 공간간 할당의 논리적 단위는? 더보기 정답 클러스터(Cluster) 윈도우 시스템에서 사용자 계정과 패스워드 인증을 위해 서버나 도메인 컨드롤러에 증명하는 Challenge & Response 기반의 인증 프로토콜은? 더보기 정답 NTLM(NT LAN Manager) 강제적 접근제어를 구현하고 컴퓨터 설정을 변경하는 작업을 하거나 소프트웨어를 설치할 때 이 대화상자가 나타나 관리자 암호를 요구한다. 더보기 정답 User Account Control(사용자 계정 컨트롤) 좀비 프로세스 존재 확인하는 방법은? tob -b -n 1 | grep (?) ps -ef | grep (?) 1) Zom..

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 해주세요.