![[정보보안기사] 네트워크 개념](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FTtXLS%2FbtqBWrNNozN%2FAAAAAAAAAAAAAAAAAAAAAEC7WnJbWf-c3FZ4qR65bnZze9hu9kmeltvirCH5371L%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1769871599%26allow_ip%3D%26allow_referer%3D%26signature%3DbGxFYoYIcMUY8jCtB%252F9Cs%252BPRcEM%253D)

1. 프로토콜

신뢰성 있고 효율적으로 전송하기 위한 통신 규약

구문(Sentax): 데이터의 형식이나 부호화 및 신호 레벨 등을 규정

의미(Semantics): 전송의 조작이나 오류 제어를 위한 제어정보 규정

타이밍(Timing): 접속되어 있는 개체 간의 통신 속도의 조정, 메시지 순서 제어 등을 규정

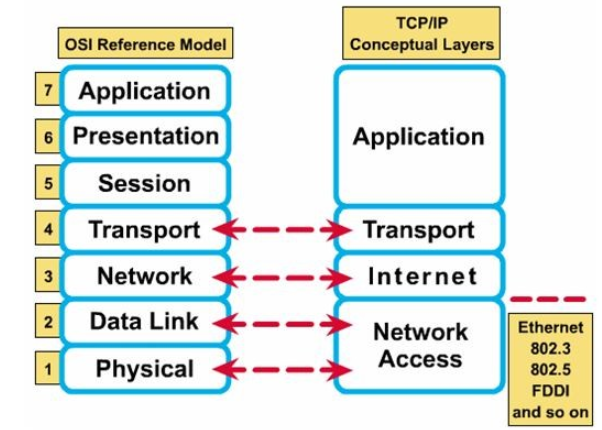

2. OSI 모델

국제 표준화 기구(ISO)에서 재정한 개방형 시스템 간의 상호연결 모델이다.

분산된 이기종 시스템간의 네트워크 상호호환을 위해 필요한 표준 아키텍처를 정의한 참조모델이다.

하위계층: 물리 계층, 데이터 링크 계층, 네트워크 계층

상위계층: 세션 계층, 전송 계층, 표현 계층, 응용 계층

캡슐화(encapsulation): 상위 계층에서 통신 부가정보(헤더) 추가 후 하위 계층으로 이동

역 캡슐화(decapsulation): 하위 계층에서 통신 프로토콜(헤더) 제거 후 상위 계층으로 이동

다중화(Multiplexing):하나의 매체를 여러 영역에서 동시에 사용하는 기법이다. (주파수 분할, 시 분할)

역다중화(Demultiplexing): 공유하는기능으로부터 개별 영역으로 분할하는 기법이다.

| 계층 | 특징 | 데이터 종류 | 프로토콜 / 서비스 |

| 7. 응용 (Application) | 각종 응용 서비스 제공 | 메시지 (Message) | FTP, HTTP, SMTP 등 |

| 6. 표현 (Presentation) | 압축, 암호화 | ASCII, jpg | |

| 5. 세션 (Session) | 동기화, 세션 연결/관리/종료 | 전송 모드 결정 | |

| 4. 전송 (Transport) | 데이터 전송 보장, 흐름제어 | 세그먼트 (Segment) | TCP, UDP |

| 3. 네트워크 (Network) | 라우팅, 포워딩 | 패킷 (Packet) | IP, ICMP, ARP, IGMP 등 |

| 2. 데이터 링크 (Data-Link) | 오류·흐름 제어, LLC/MAC | 프레임 (Frame) | PPP, CSMA/CD, Frame Relay, HDLC |

| 1. 물리 (Physical) | 물리적 연결 설정 | 비트 (bit), 시그널 (signal) | RS-232C, RS-449, I430 등 |

1) 물리 계층

디지털 데이터를 전기적, 광학적인 신호로 변환하여 입출력을 담당하는 계층으로 주소 정보가 없어 목적지를 인식할수 없고 전기적인 신호만을 연결된 모든 노드에게 전달한다.

PDU: bit, signal

프로토콜: RS-232C, RS-449

장비: 더미 허브, 리피터

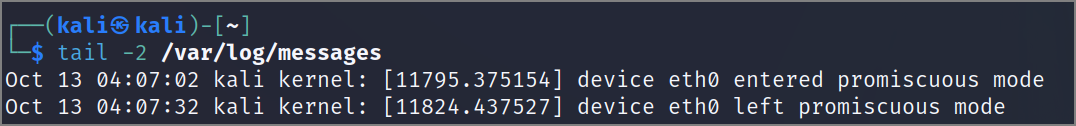

더미 허브 취약점

더미 허브의 경우 신호를 받으면 연결된 모든 포트에게 신호를 전달해 주고 수신자는 MAC 주소를 통해 자신에게 왔는지 확인하고 아닌경우 폐기한다. 모든 포트를통해 전달해 주기 때문에 Sniffing에 취약하다.

NIC 에서 일반 모드가 아닌 Promiscuous Mode로 설정되어 있을 경우 모든 패킷을 Sniffing할 수 있다.

2) 데이터 링크 계층

Node-to-Node Derivery

인접한 노드간 신뢰성(오류나 손실 없는) 있는 프레임 전송을 담당하는 계층이다.

노드간 프레임에대한 물리적인 주소설정(MAC Address)이 이루워진다.

IEEE 802 표준에서 데이터 링크 계층을 LLC(Network 계층과의 연결 담당)와 MAC(물리적인 계층과 연결 담당)로 세분화 한다.

PDU: Frame

프로토콜: Ethernet, PPP, CSMA/CD

장비: L2 스위치

물리 주소 (MAC)

주소 크기: 48 bit (16진수로 구성되어 있고 총 12문자이다.)

전반부 24bit는 벤더 식별코드, 후반부 24bit는 벤더에서 할당한 일련번호이다.

3.1) 흐름제어, 오류제어, 회선제어

흐름제어

상대방이 수신 가능한 만큼 전송한다.

Stop and Wait: 수신측의 확인응답을 받을때까지 대기한다.

Sliding Window: 가능한 범위 내에서 여러 프레임을 전송한다.

오류제어

전송중 오류 발생 시 이를 해결하기 위한 제어 방식이다.

FEC: 송신측에서 오류 검출을 위한 부가 정보를 추가해 전송하고, 수신측이 이 부가 정보를 이용해 오류를 발견하고 수정

BEC: 수신측에서 오류가 발생하면 송신 측에 재전송을 요구하는 방식

ARQ: 수신측이 송신 측에 오류발생을 통보하고, 송신측이 오류 발생 블록을 재전송

회선 제어

점대점, 다중점 회선구성 방식 및 단반향, 반이중, 전이중 등의 전송 방식에 따라 사용되는 전송링크에 대한 규범이다.

Ethernet Frame 형태

Preamble: 송수신 신호 동기화 비트

SFD: 프레임의 시작

Destination Address(6): 목적지 MAC 주소

Source Adress(6): 출발지 MAC 주소

Length Type(2): IP, ARP, RARP 코드 값

Payload(46~1500): 전송 데이터

CRC(4): 오류 제어

MTU: 데이터 링크 프로토콜의 데이터부의 최대 크기

3.2) L2 Switch

스위치 장비 내부에 MAC Address Table을 가지고 있고 Source MAC Address를 통해 MAC Address Table을 구성한다.

해당 테이블에 MAC 주소 및 포트정보를 참조하여 MAC주소에 연결된 노드에게만 패킷을 전달한다.

Monitoring Port, SPAN Port, TAB 장비(NIDS), Out-of-path 모드를 통해 트래픽을 관리할 수 있다.

| Switch#show mac address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 10 0007.b400.0101 DYNAMIC Et1/0 10 0007.b400.0102 DYNAMIC Et1/1 10 0007.b400.0103 DYNAMIC Et1/2 10 0007.b400.0104 DYNAMIC Et1/3 |

Switch Sniffing 공격 방법

① Switch Jamming / MAC Flooding Attack

MAC Address Table을 버퍼 오버플로우 시켜서 스위치를 허브처럼 동작하게 하는 공격 방식이다.

테이블을 채우기 위해 Source MAC 주소를 변경하면서 패킷을 지속적으로 전송하게 되면 스위치는 장애 발생 시 모든 패킷을 허용하는 Fail Safe/Open 정책을 따르기 때문에 장애가 발생하면 모든 노드에게 패킷을 전송한다.

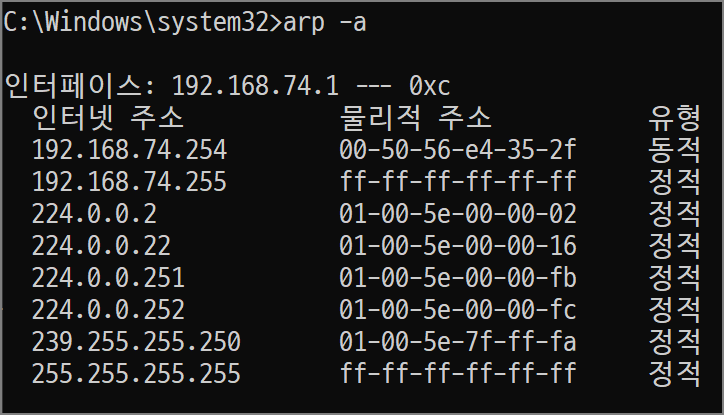

② ARP Spoofing

수신자가 ARP Request를 Broadcast 전송하면 해당 MAC주소를 가지고 있는 경우 ARP Reply를 전송해 주는데 해당 응답에 대한 송신자의 인증을 수행할 수 없다.

공격자가 특정 호스트의 MAC 주소를 자신의 MAC 주소로 변경한 후 희생자에게 지속적으로 전송하면 희생자의 ARP Cache Table에 특정 호스트 MAC 정보가 공격자의 MAC 주소로 변환된다.

공격을 수행한 후 패킷을 주고 받기 위해 특정 호스트, 희생자에 대한 ARP Spoofing이 필요하고 희생자들이 인식하지 못하도록 IP Forward 기능을 활성화 한다.

③ ARP Redirect

ARP Spoofing 공격의 일종으로 공격자가 자신이 라우터/게이트웨이인 것처럼 MAC 주소를 위조하여 ARP Request를 Broadcast 전송하면 ARP Reply를 받은 로컬 호스트의 ARP Cache Table에는 게이트 웨이 MAC 정보가 공격자의 MAC 주소로 변경된다.

희생자들이 인식하지 못하도록 IP Forward 기능을 활성화 한다.

④ ICMP Redirect

ICMP의 Error-Reporting 기능중 redirect 기능을 악용한 공격 방법으로 IP대역으로 나가는 패킷의 라우터 경로를 자신의 주소로 위조한 ICMP Redirect 메시지를 생성하여 희생자에게 전송함으로써 희생자의 라우팅 테이블을 변조하여 패킷을 스니핑 하는 공격 방법이다.

ICMP 란?

IP 프로토콜의 비신뢰적인 특성을 Error-Reporting, Quert(Ping)을 통해 보완해주기 위한 프로토콜

⑤ SPAN / Port Mirroring 기능 이용 (관리 소홀)

공격자가 모니터링 포트에 접근하여 있다면 손쉽게 스니핑을 수행한다.

3) 네트워크 계층

End-to-End Derivery

목적지 노드간의 라우팅을 담당하는 계층이다.

최종 목적지 노드를 찾아가기 위해 논리적인 주소인 IP를 사용한다.

PDU: Packet

프로토콜: IP, IPX

장비: L3 스위치, 라우터

Routing: 라우팅 알고리즘에 의해 목적지로 전송하기 위한 최적의 경로를 설정하고 패킷을 중계하는 기능을 제공

라우터: 라우팅을 담당하는 장비이고 L2 계층의 Broadcast와 Multicast를 포워딩 하지 않고 VLAN간 통신을 가능하게 하고 기본적인 보안 기능(ACL)과 QoS(트래픽 조절)관련 기능을 지원하는 장비

VLAN을 나누는 방법

① 포트 기반

② MAC 주소 기반

③ Network ID 기반

④ 프로토콜 기반

4) 전송 계층

End-to-End Reliable Delivery

End 노드의 해당 Process간 신뢰성 있는 데이터 전송을 담당하는 계층이다.

목적지 Process를 찾아가기 위해선 TCP/IP 프로토콜 에서는 Port Address가 이 역할을 수행한다.

분할 및 재조합을 재공한다.

연결지향과 비연결지향 방식을 제공한다.

흐름제어, 오류제어, 혼잡제어를 제공한다.

PDU: Segment

프로토콜: TCP, UDP

장비: L4 스위치(Server LoadBalancing:SLB 기능 제공)

포트 란?

IANA에서 관리하는 2byte 크기로 구성되어 있다.

Well-known Port: 1~1023

Registered Port: 1024~49151

Dynamic Port: 49152~65535

5) 세션 계층

Application간의 논리적인 연결인 세션을 생성, 관리 및 종료를 담당하는 계층

6) 표현 계층

데이터 표현방식의 변환을 담당하는 계층

인코딩/디코딩, 압축/압축해제, 암호화/복호화

7) 응용 계층

네트워크 서버/클라이언트 프로그램

PDU: Message

3. TCP/IP 모델

1) Application 모델

네트워크 서버/클라이언트 프로그램을 담당하는 계층이다.

사용자와의 인터페이스를 담당하는 기능이다.

OSI 7 Layer의 5~7계층에 해당한다.

주요 프로토콜

SFTP: 22/TCP

TFTP: 69/UDP

SNMP: 161/UDP

SMTP, IMAP, POP3 차이점은?

SMTP는 메일 송신용 프로토콜이고 TCP 25번을사용한다. IMAP과 POP3는 메일 수신용 프로토콜이고 각각 TCP 143,110번을 사용한다.

IMAP은 메일서버에서 메일을 복사해와서 메일이 남아있지만 POP3는 메일을 가져오기 때문에 메일이 남아있지 않다.

2) 전송 계층

End-to-End Reliable Delivery

프로세스간 신뢰성 있는 데이터를 전송한다.

TCP/UDP/SCTP 프로토콜이 존재한다.

3)인터넷 계층

End-to-End Delivery

주요 프로토콜

IP: 비신뢰적인 비연결형 데이터그램 프로토콜

ICMP:에러 및 상태진단 메시지 프로토콜

IGMP: 멀티캐스트용 프로토콜

ARP: 논리주소를 물리주소로 변환해 주는 프로토콜

RARP: 물리주소를 논리주소로 변환해 주는 프로토콜

4) 네트워크 인터페이스 계층

Node-to-Node Delivery

3. 주소 지정

3.2) 논리 주소(IP)

주소 크기: 32bit (4 octet)

3.2.1) 단편화 (Fragment)

MTU 크기: 1500byte (Header 20byte)

첫 번째 비트: 예약되어있는 비트 (항상 0)

두 번째 비트(분할 확인 D) : 1(분할되지 않음), 0(분할됨)

세 번째 비트(더 분할할 패킷 확인 M): 1(있음), 0(없음)

Flagment Offset: 전체 데이터에서 분할된 패킷의 상대 위치를 8byte 단위로 나타낸다. (값에 8을 곱한 값이 패킷의 삽입 위치)

4000byte를 MTU 크기로 단편화한다고 가정할 경우 단편화 패킷

| 구분 | 크기 | 분할 확인 (D) |

더 분할할 패킷 확인 (M) | Flagment Offset |

| 첫 번째 단편화 | 1500 | 0 | 1 | 0 |

| 두 번째 단편화 | 1500 | 0 | 1 | 1480/8 = 185 |

| 세 번째 단편화 | 1040 | 0 | 0 | (1480*2)/8 = 370 |

3.3) 포트 주소 (TELNET, SSH, SMTP 등)

주소 크기: 16bit (65535)

Well-Know 포트번호: 0~1023 (서버 측 응용에 사용)

SMTP: 25(TCP)

DNS: 53(TCP, UDP)

4. 물리적 접속 형태

그물형(mesh), 스타형(성형), 버스형, 링형

5. 라우터 보안 설정

SNMP Community String은 Read-Only로 사용하고 Version 3 이상을 사용한다.

DoS공격을 대비하기 위해 Directed Broadcast, ICMP Redirection 기능을 제거한다.Auto Loding 기능을 제거한다.

6. 기타 라우터 암기 항목

Distance-Vector Routing: 인접한 노드끼리 공유(RIP)Link-State Routing: 모든 노드끼리 공유(OSPF)

ingress: 외부에서 내부로 오는 패킷을 필터링 수행한다.

egress: 내부에서 외부로 나가는 패킷을 필터링 수행한다.

라우팅 테이블은 Longest mask matching을 이용한다.

exec-timeout 10 30: 10분 30초 동안 아무런 입력이 없을경우 종료된다.

1) 트리누 공격

공격는 마스터에 특정 포트로 접속하고 마스터는 데몬에 특정 포트로 접속하여 공격 대상에 Dos 공격을 수행한다.

마스터: 27665/tcp

데몬들: 27444/udp

1.1) 대응 방법

Router에서 ACL을 설정한다.

access list 100 deny tcp any any eq 27665

access list 100 deny udp any any eq 27444

7. 라우터를 이용한 네트워크 보안 방법

Ingrass 필터링: 내부에서 외부로 나가는 패킷을 필터링 한다.

Egrass 필터링: 외부에서 내부로 들어오는 패킷을 필터링 한다.

Null Routing: 특정 IP 또는 대역을 Null 이라는 쓰레기 인터페이스로 보내 패킷을 필터링한다.

Unicast RPF: 인터페이스를 통해 들어오는 패킷의 소스 IP가 들어온 인터페이스로 다시 나가는지 라우팅 테이블을 보고 확인한다.

8. NIC 기능

네트워크 장비와 LAN 사이의 통신을 준비한다.

전송될 데이터를 병렬에서 직렬로 전환한다.

빠른 전송을 위해 데이터를 코딩하고 압축한다.

PC에서 전송 요구가 발생하면 이 정보를 일단 버퍼에 저장한다.

ARP, RARP, GARP 개념

https://peemangit.tistory.com/207

ICMP 개념

https://peemangit.tistory.com/103

IPv6 개념

https://peemangit.tistory.com/10

NAT, PAT 개념

https://peemangit.tistory.com/34

Switch 개념

https://peemangit.tistory.com/7

'Certification Study > 정보보안기사' 카테고리의 다른 글

| [정보보안기사] 웹어플리케이션 보안 (1) | 2022.10.28 |

|---|---|

| [정보보안기사] HTTP 개념 (0) | 2022.10.19 |

| [정보보안기사] 접근통제 보안위협 및 대응책 (0) | 2022.10.12 |

| [정보보안기사] 윈도우 서버 보안 (0) | 2022.10.12 |

| [정보보안기사] 36. 전자상거래 보안 (0) | 2022.10.03 |

공부&일상 블로그

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요! 질문은 언제나 환영입니다😊

![[정보보안기사] 웹어플리케이션 보안](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FdF4VCj%2FbtqFhKXZOSz%2FAAAAAAAAAAAAAAAAAAAAAChSzQZNZu7ovgABeE2bCFNSnz8XsDFw3Jl1mOowhHmS%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1769871599%26allow_ip%3D%26allow_referer%3D%26signature%3DauM58zViXu6UP1%252BghJ4v81Up85Y%253D)

![[정보보안기사] HTTP 개념](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2F3LMXJ%2FbtrO35RHN0o%2FAAAAAAAAAAAAAAAAAAAAACk93fgeuId51fU-KV_RUcrwumxyf6W2_E6D-S6fc5pm%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1769871599%26allow_ip%3D%26allow_referer%3D%26signature%3DLpUDtcpaqGoWviXck77zg0ROrgg%253D)

![[정보보안기사] 접근통제 보안위협 및 대응책](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FbynL12%2FbtqBJfmHpBU%2FAAAAAAAAAAAAAAAAAAAAADLwZ746cSiSWziNjosYqgp_5-lXK_oscVRoHwXTpr5E%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1769871599%26allow_ip%3D%26allow_referer%3D%26signature%3DnLu%252FJYefxq9bd5zZRH4MdhPSD4w%253D)

![[정보보안기사] 윈도우 서버 보안](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FczE0R1%2FbtqBNjpG39v%2FAAAAAAAAAAAAAAAAAAAAACrJ150KUZJxdRuPKjUUc5xTeFTBf554T1VJjh92k8kV%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1769871599%26allow_ip%3D%26allow_referer%3D%26signature%3DslzcJx91iHygGvdGCPKH1taijjA%253D)