![[Linux] rsyslogd, auditd를 이용한 로그 전송 프로세스 구성](https://blog.kakaocdn.net/dna/b9LYSc/btsQMIVMYCQ/AAAAAAAAAAAAAAAAAAAAAG1JSgh_yA5OYOCvlBUS3fw_mnpm_KkpRk_Fge2dNO7z/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=4wGuxYeavKWzW74ELWRJNJNIiZQ%3D)

1. 서버 로깅 구축 관련 개념Rocky8/9 버전에서 서버에서 발생하는 시스템/서비스/보안 로그의 출처와 포맷이 모두 상이하여 SIEM에서 수집 및 경보화 하기 어려워서 서버 한곳에서 수집한 후 표준 필드로 가공하여 동일 포맷(JSON)로 SIEM에 저장하기 위해 프로세스를 구성하였다. 1) 수집 범위 ① SSH 접근/세션 이벤트 수집 성공/실패/잘못된 계정/연결 해제 등 sshd 로그 출발지 IP, 목적지 IP, 출발지 Port, 목적지 Port, 상태 값 출력 ② 인증 계정 관련 이벤트 수집 (PAM/login 로그)su, sudo, login등 인증 세션 시작/종료 ,실패 로그 ③ 사용자 입력 명령 이벤트 수집 사용자가 프롬포트에서 입력한 최종 커맨드 저장 (usercmd 채널로 표준화 수..

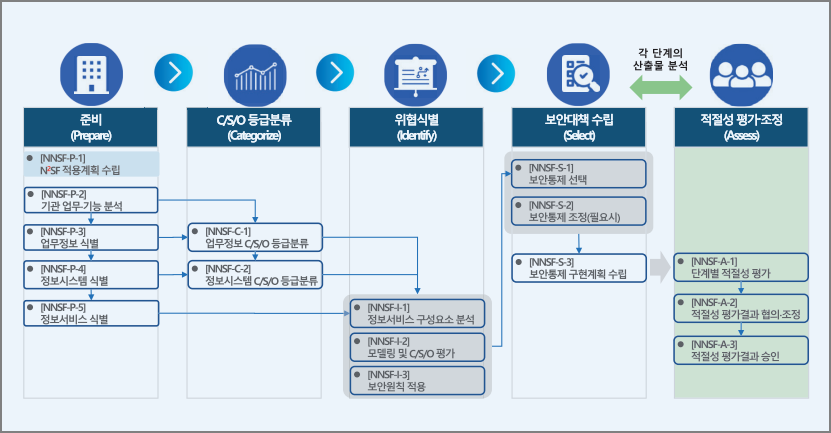

해당 내용은 국가 망 보안체계 보안 가이드라인(Draft)을 참고하여 작성 하였다. N2SF의 목적은 기존 경계기반 방어에서 데이터 자체를 분리하여 보호하고 또 신뢰 기반 접근제어를 수행하여 보안은 강화하면서 데이터 활용의 유연성을 확보하는것이라고 생각한다.아직 체계화 되지 않았지만, 보안관제센터에서 어떻게 하면 해당 개념을 활용할 수 있을까 생각하며 작성 하였다. 국가망 보안체계 적용 절차는 총 5단계의 과정으로 수행된다. 1. 준비기관의 업무정보 및 정보서비스 현황을 식별하고 분석한다. 1) N2SF 적용 계획 수립 [NNSF-P-1]N2SF 각 단계의 활동별 책임자를 임명하고 관련된 역할과 권한을 정의한다.아래는 N2SF 적용 계획 수립의 세부활동 중 필수항목만 기업 입장에서 작성 하였다. 구분세..

1. eBPF Backdoor란? 과거의 리버스 쉘 공격 방식은 비교적 단순한 명령 실행을 통해 이루어졌습니다. 공격자는 피해 서버에 nc -e /bin/sh와 같은 명령어를 심어두고 해당 명령이 실행되면 공격자의 Netcat 리스닝 포트로 직접 쉘이 연결되도록 구성하였습니다. 이러한 방식은 구현이 간단하고 명령 실행만으로 원격 제어가 가능하다는 장점이 있지만 보안 측면에서는 여러 한계점을 가지고 있습니다.리버스 쉘을 만들기 위해 악성 명령어를 포함한 스크립트나 파일이 필요하기 때문에 시스템에 직접적인 파일 흔적이 남게 되고 쉘이 연결되는 과정에서 nc, bash 등의 프로세스가 실행되어 로그가 남고 시그니처 기반 백신 프로그램과 같은 보안 솔루션에 탐지될 확률이 높습니다. 최근에는 eBPF(Exte..

![[Network] SNMP(Simple Network Management Protocol) 란?](https://blog.kakaocdn.net/dna/Qg5zC/btrO44MgtFc/AAAAAAAAAAAAAAAAAAAAAMwJS4iQgAmiD2fdUwkKh16ZkDjcWJcAFrJFzoPe6XN9/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=lKAxl%2BcWVgbWmvyC09niQQpd93Q%3D)

![[Network] ARP, RARP,GARP 개념](https://blog.kakaocdn.net/dna/b11fw1/btqBUS6ug9V/AAAAAAAAAAAAAAAAAAAAABxtgBs1ZuD4WedrkYPIvaVs8rdwQwEARupqcaXWYQDR/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=kKSnwmhMJYb26jaQkeRFDh5w0P4%3D)

![[Load Balancer (L4, L7)] SSL 가속 개념 및설정 (L7 Load Balancing)](https://blog.kakaocdn.net/dna/b7tHlb/btqBM7ikEO2/AAAAAAAAAAAAAAAAAAAAAIK9SIpLb4yxtqcQDBKZ-K3-muP4ThJJeRAPaLO4iI3Z/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=cWOeiDqOwi4vYCjh5TTRK81Qers%3D)

![[Load Balancer (L4, L7)] Virtual Server생성 및 Monitoring 설정 (L4 Load Balancing)](https://blog.kakaocdn.net/dna/sQcVP/btqBM7Jiu57/AAAAAAAAAAAAAAAAAAAAAIVKHAj9UwrnrEF5VwXSA4B3ogN6oDXgbPw_qVfLrChL/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=PX3lBSo7d8K9Mp92L9HJxVbD%2BY4%3D)

![[Load Balancer (L4, L7)] BIG IP 기본 인터페이스 설정 및 네트워크 설정](https://blog.kakaocdn.net/dna/bLAywh/btqBLjjJo1L/AAAAAAAAAAAAAAAAAAAAALvEfT6RqKNjlfOB8h-4Bux1Kp9dr_TahxwbGt7492Ca/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=Y%2FYRNDUyh3I%2F4Texu64iWonxU6M%3D)

![[Load Balancer (L4, L7)] Load-balancer 개념](https://blog.kakaocdn.net/dna/NY0JW/btqBM6pU5bG/AAAAAAAAAAAAAAAAAAAAAD6LyMH4Vu7XRPO6288Exg13RkNCXusfTNlfJCxFot5r/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=v3QJnWhjqBO5BWRM8GTdettyxqw%3D)

![[Linux] rsyslogd, auditd를 이용한 로그 전송 프로세스 구성](https://blog.kakaocdn.net/dna/b9LYSc/btsQMIVMYCQ/AAAAAAAAAAAAAAAAAAAAAG1JSgh_yA5OYOCvlBUS3fw_mnpm_KkpRk_Fge2dNO7z/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=4wGuxYeavKWzW74ELWRJNJNIiZQ%3D)

![[VMware] F5 BIG_IP LTM Vitual Edition 설치 및 임시 라이선스 발급](https://blog.kakaocdn.net/dna/3wkgr/btqBJfH5CNa/AAAAAAAAAAAAAAAAAAAAALqnFRVneNsjdndlzPi_hKDVIiuxMUMXHp5JqLze_7Xt/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=0GGZrvb7k7vmUchu6x9llfLz%2ByA%3D)

![[Linux] mail 서버 설치 및 설정 (sendmail, dovecot)](https://blog.kakaocdn.net/dna/Id14t/btqBJ641GQj/AAAAAAAAAAAAAAAAAAAAADBoO9eY0CinOVciFrH6q3i5zn1VwFeHhvmfbJvCqhE8/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=58jFFdZruZd%2Bsp6WLt1q6lgu1og%3D)

![[Linux] chown 명령어 설명](https://blog.kakaocdn.net/dna/dvBIcT/btqBDYygWgN/AAAAAAAAAAAAAAAAAAAAAMLkVcQtXzd6lVoi7VbMAJmR20agWYqVhdxzNd5lnDgY/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=x6c3aWB8IO1VPYcdPgrOhQSVJdk%3D)

![[Linux] Umask, 특수 권한 설정 (setUID, setGID, sticky)](https://blog.kakaocdn.net/dna/bD5G5b/btqBzPXAaWN/AAAAAAAAAAAAAAAAAAAAAJyuv9Y3rU3AjWI1Rm-kZYlK53i_pSWpcvGmfTnDbi96/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=iC986kU%2FZt33Vg3yfVgW9HZuuHk%3D)

![[Linux] 디렉터리, 파일 권한 설정](https://blog.kakaocdn.net/dna/dF8CUz/btqBCTqyVLY/AAAAAAAAAAAAAAAAAAAAAEh8h81oPWfiB0bGYa8s1uIiYi-T6jKp8Sn2D6HqyvUG/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=26Fmuhsv9S8I7lU34zr6pufzpfg%3D)

![[Linux] su, sudo 명령어 설명, 일반 사용자에게 Root 권한 부여 방법](https://blog.kakaocdn.net/dna/bn7iNi/btqBvtHfUmx/AAAAAAAAAAAAAAAAAAAAAO9IzomgPbg06T3xwGwI8ouobjPfRJUIWNb9RSo3tOuA/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=0%2F3BFmhutkAjfaL0NPp7Sl0YM0k%3D)

![[Linux] 사용자 그룹 관리 (groupadd, groupmod, groupdel)](https://blog.kakaocdn.net/dna/bASVkh/btqBBglGG9X/AAAAAAAAAAAAAAAAAAAAAFwPpL7kIkSMg-c47xhdmds0sxcomr1G0r3E6NsesuUj/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=ywmoq72vxnuZkxyQZzSC%2FRsHN5g%3D)

![[VMware] CentOS 7 설치](https://blog.kakaocdn.net/dna/bn48LR/btqBjVcrSfR/AAAAAAAAAAAAAAAAAAAAAKckmKHkgq4lQwBM8i06CsPEiheSdfrn0Fk9l73e1FLu/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=RYw4%2BkJr6byEzZc6ilhpMLLfMDM%3D)

![[JAVA] 배열(Array), 참조 배열(Reference Array) 개념 및 구현](https://blog.kakaocdn.net/dna/bbPPWq/btqXoaldj9s/AAAAAAAAAAAAAAAAAAAAAFaiLf7MWZRoyQpqsnw0XXWxWIf0X2GuoNzttXxfNjU8/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=YvlhtOgETaKgU8KbjhlnSiRGs2Q%3D)

![[JAVA] 싱글턴 패턴(Singleton pattern) 개념 및 구현](https://blog.kakaocdn.net/dna/RcQ9d/btqXwcbsov8/AAAAAAAAAAAAAAAAAAAAAFiirWmwoRGeuI9xioCoSV7ANGYiR5E9CHNcF-eyoPSg/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=bDcsRR8jA1fghgV2%2BwUqM%2Bobew8%3D)

![[JAVA] static 변수, 메서드 개념 및 구현](https://blog.kakaocdn.net/dna/cQvSva/btqXxfeEeJf/AAAAAAAAAAAAAAAAAAAAAE0izjPN1fMv3HH3gxF45Rwd1kBuP9ZGXioM-e4ztFs4/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=rrdhU2ddWzEHkIaHIbPu6hODGtw%3D)

![[JAVA]this 키워드 개념 및 구현](https://blog.kakaocdn.net/dna/cOdVmw/btqXgoxrU6F/AAAAAAAAAAAAAAAAAAAAAL_lQhc-Tm3TXIB8woBr2Ixj5GsYclkeODQNFWRTV3Ud/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=vp3W7cJysBUoEdABSuCD9h2j7Gg%3D)

![[JAVA]접근 제어자(Access modifier) 개념 및 구현](https://blog.kakaocdn.net/dna/87rcd/btqWX6c051q/AAAAAAAAAAAAAAAAAAAAAFn1rs5KyrVR0KEElnENxHncEWiBgbB7HCXbaha7zW3G/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=7FuHKOX0SF3KYwpCaiVzcmus2is%3D)

![[JAVA] 참조 자료형(Reference data type) 개념 및 구현](https://blog.kakaocdn.net/dna/bo4nLG/btqXoaqQS6Y/AAAAAAAAAAAAAAAAAAAAAOrZIxaPurwDmQSrYzuvEGb7OTzf3rG3asFYaaIQGY1L/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=irkHnu0heduO5AYBZm%2FHUZRgM8g%3D)

![[JAVA]생성자(Constructor), 생성자 오버로딩(Overloading) 개념 및 구현](https://blog.kakaocdn.net/dna/TSsPT/btqWVR8g4db/AAAAAAAAAAAAAAAAAAAAAH92ccy-W9aM9oAVLqNBsolgX5LrF6IvWAKkUT6ErLKt/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=Chl71ynupURKP%2FmRblRcR4Twxw0%3D)

![[JAVA] 클래스와 객체를 이용한 간단한 예제 풀이](https://blog.kakaocdn.net/dna/oER6z/btqWUMTxINB/AAAAAAAAAAAAAAAAAAAAAKGsU15s7lax-a69xZjnUpqYgsWBM1O1dOSra_QNeMGj/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=QJolvpHN7TcqXR%2BlBcdNmfOCuSE%3D)

![[JAVA] 함수(Function), 메서드(Method), 인스턴스(Instance) 개념 및 구현](https://blog.kakaocdn.net/dna/drrpJo/btqWU8hLqgG/AAAAAAAAAAAAAAAAAAAAAEl0J4m3qrtjcuaUELyiywPROrPfaqLFkA4JMD6qsENt/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=MXqh5%2BNLbY55NUEE%2FNMeBsHxvDU%3D)

![[JAVA] 객체(Object), 클래스(Class) 개념 및 구현](https://blog.kakaocdn.net/dna/w3wW7/btqW8GcB71X/AAAAAAAAAAAAAAAAAAAAAKK_JbEWeVxdv5ZXbwRztMJolmZXnYEAWuuKUFnu7SCH/img.png?credential=yqXZFxpELC7KVnFOS48ylbz2pIh7yKj8&expires=1769871599&allow_ip=&allow_referer=&signature=uRRZCqL5w2ofezSt3Apsx3z%2FdfY%3D)